RR\445698FR.doc

PE

305.391

FR FR

PARLEMENT EUROPÉEN

1999

«

«««

«

«

«

«

«

«

«

«

2004

Document de séance

FINAL

A5-0264/2001

Partie 1

11 juillet 2001

RAPPORT

sur l'existence d'un système d'interception mondial des communications privées et

économiques (système d'interception ECHELON) (2001/2098(INI))

Partie 1

Proposition de résolution

Exposé

des

motifs

Commission temporaire sur le système d'interception ECHELON

Rapporteur: Gerhard Schmid

PE 305.391

2/202

RR\445698FR.doc

FR

RR\445698FR.doc 3/202

PE

305.391

FR

"Sed quis custodiet ipsos custodes."

Juvenal (v. 60 v. 130), Sat. 6, 347

PE 305.391

4/202

RR\445698FR.doc

FR

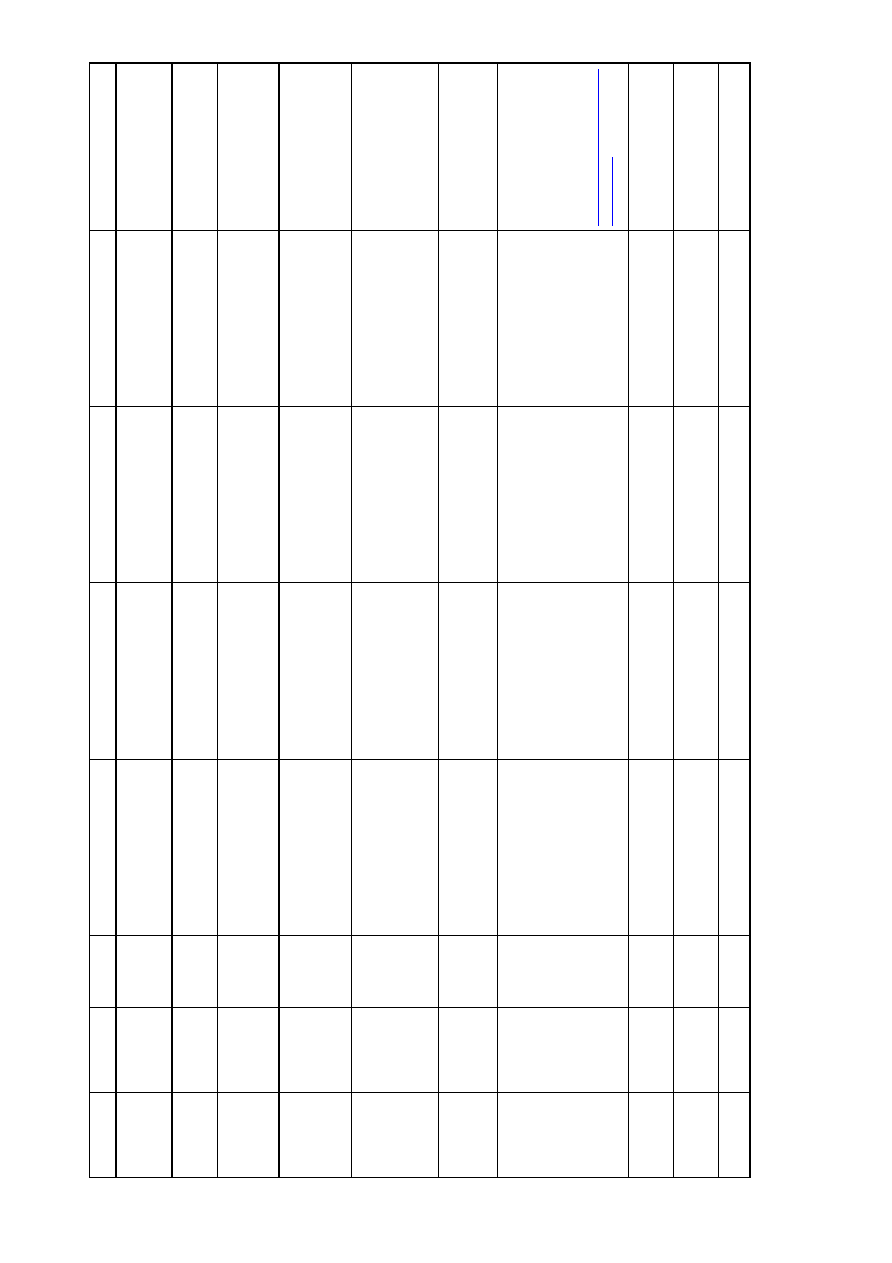

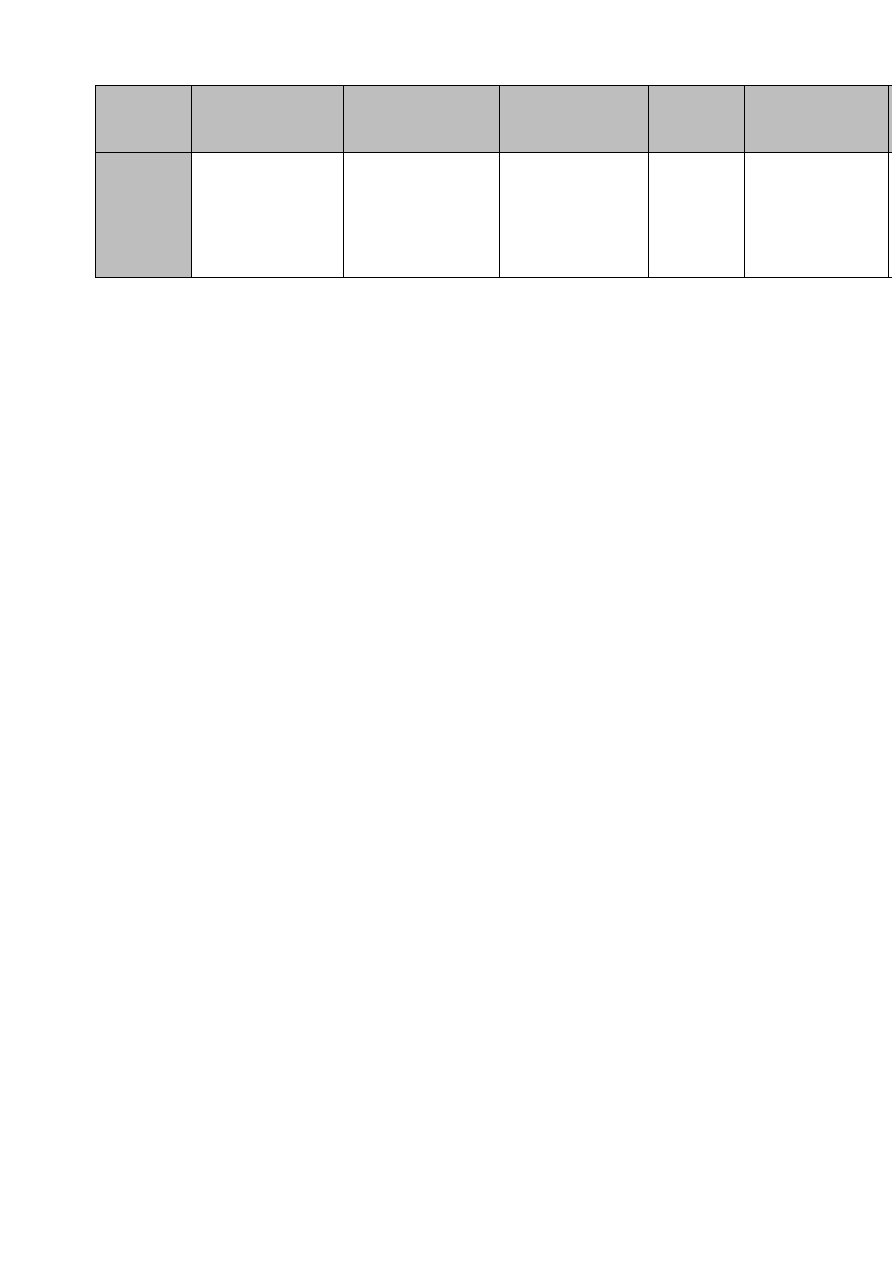

SOMMAIRE

Page

1. Introduction.................................................................................... 23

1.1. Motif de la constitution de la commission................................................... 23

1.2. Affirmations formulées dans les deux études du STOA sur un système

d'interception mondial appelé ECHELON.................................................. 23

1.2.1. Premier rapport du STOA de 1997.................................................... 23

1.2.2. Rapports du STOA de 1999............................................................ 23

1.3. Mandat de la Commission..................................................................... 24

1.4. Pourquoi n'avoir pas opté pour une commission d'enquête?.............................. 25

1.5. Méthodes et plan de travail ................................................................... 25

1.6. Caractéristiques attribuées au système ECHELON........................................ 26

2. Activité des services de renseignements extérieurs........................................ 28

2.1. Introduction...................................................................................... 28

2.2. Que faut-il entendre par espionnage?......................................................... 28

2.3. Objectifs de l'espionnage....................................................................... 28

2.4. Méthodes de l'espionnage...................................................................... 29

2.4.1. Recours à l'être humain dans l'espionnage............................................ 29

2.4.2. Exploitation des signaux électromagnétiques......................................... 30

2.5. Activité de certains services de renseignements............................................. 30

3. Conditions techniques minimales requises pour l'interception des

télécommunications........................................................................... 32

3.1. Possibilité d'interception des différents supports des télécommunications............. 32

3.2. Possibilités d'interception sur place.......................................................... 32

3.3. Possibilités d'un système d'interception fonctionnant à l'échelle mondiale............. 33

3.3.1. Accès aux supports des télécommunications........................................ 33

3.3.2. Possibilités d'exploitation automatique des communications interceptées:

utilisation de filtres...................................................................... 37

3.3.3. Exemple du service de renseignements allemand................................... 38

4. Technique des communications satellitaires............................................. 40

RR\445698FR.doc 5/202

PE

305.391

FR

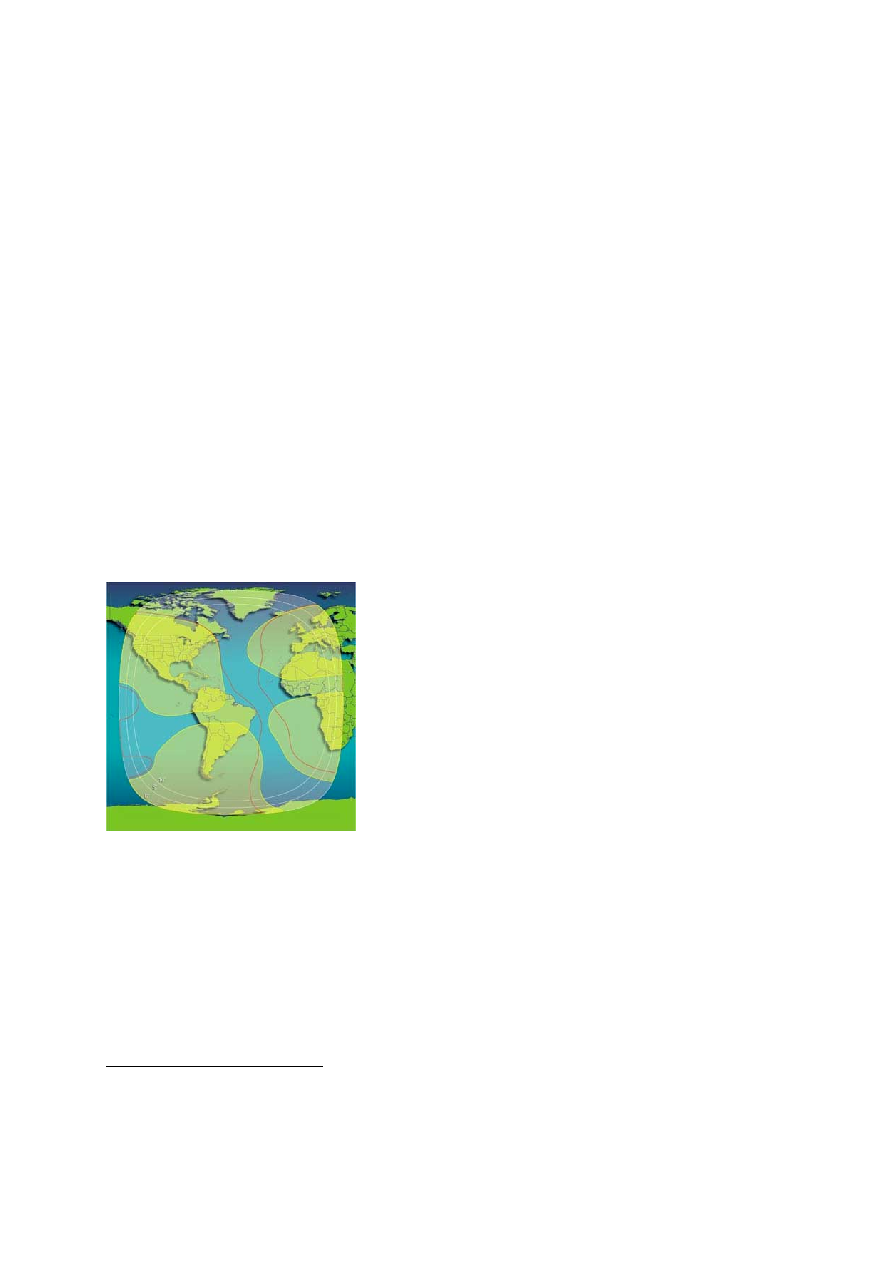

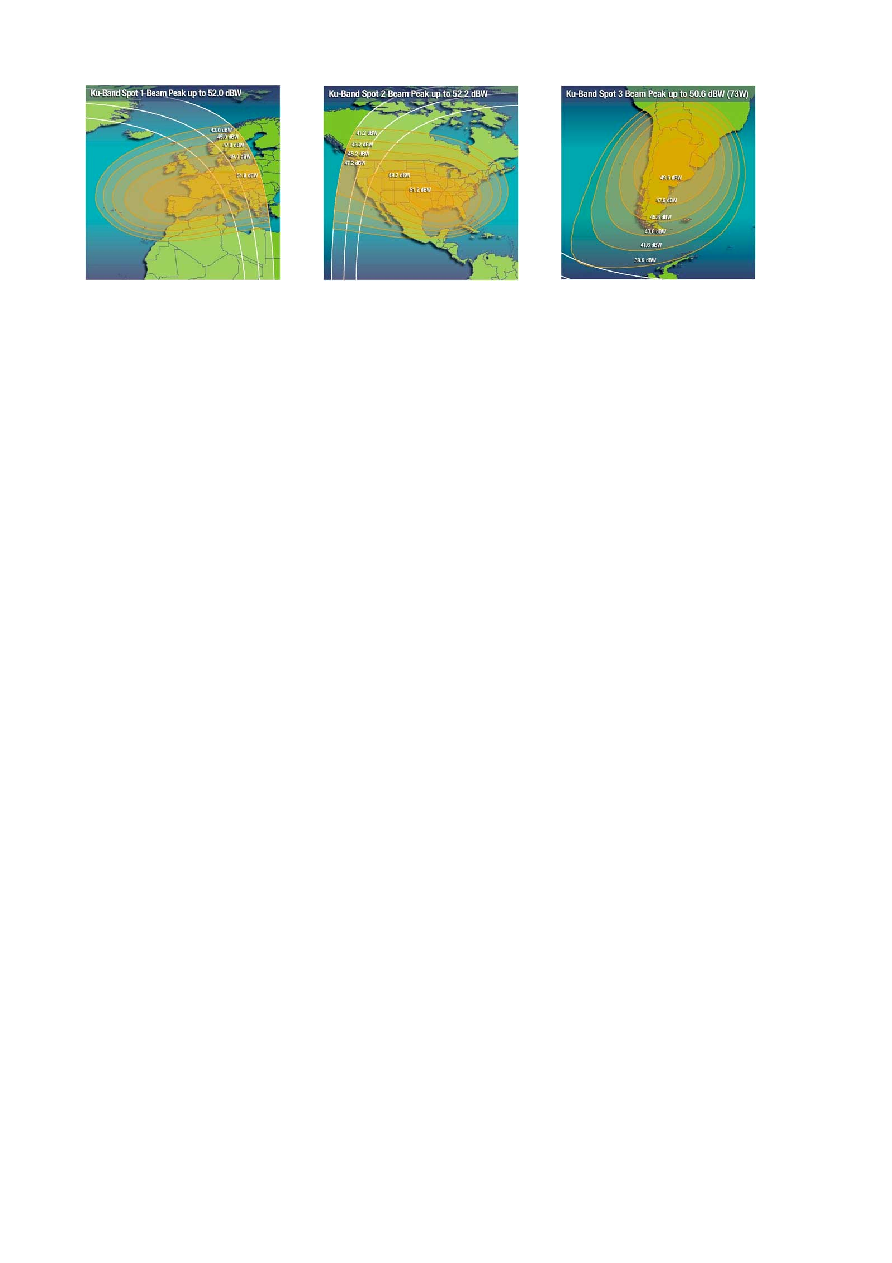

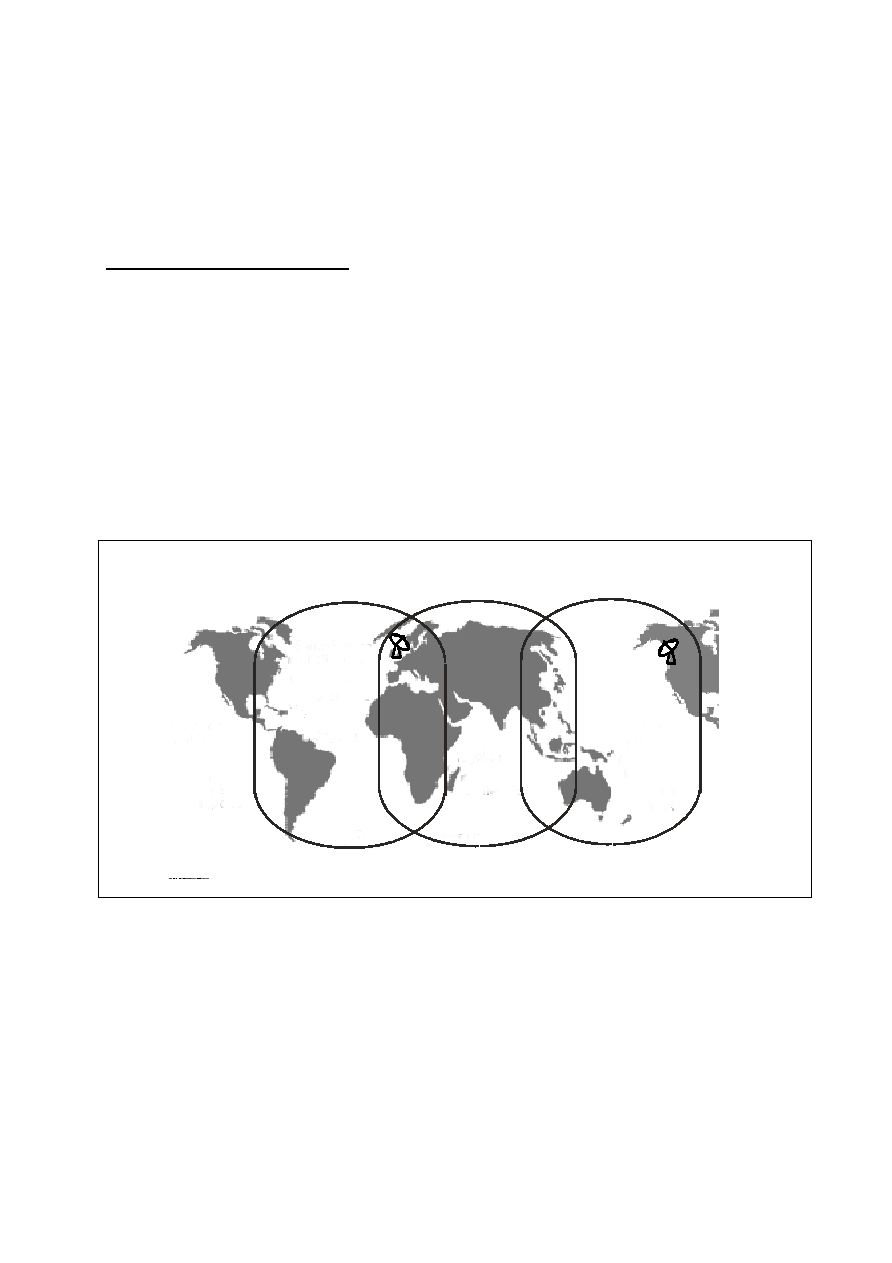

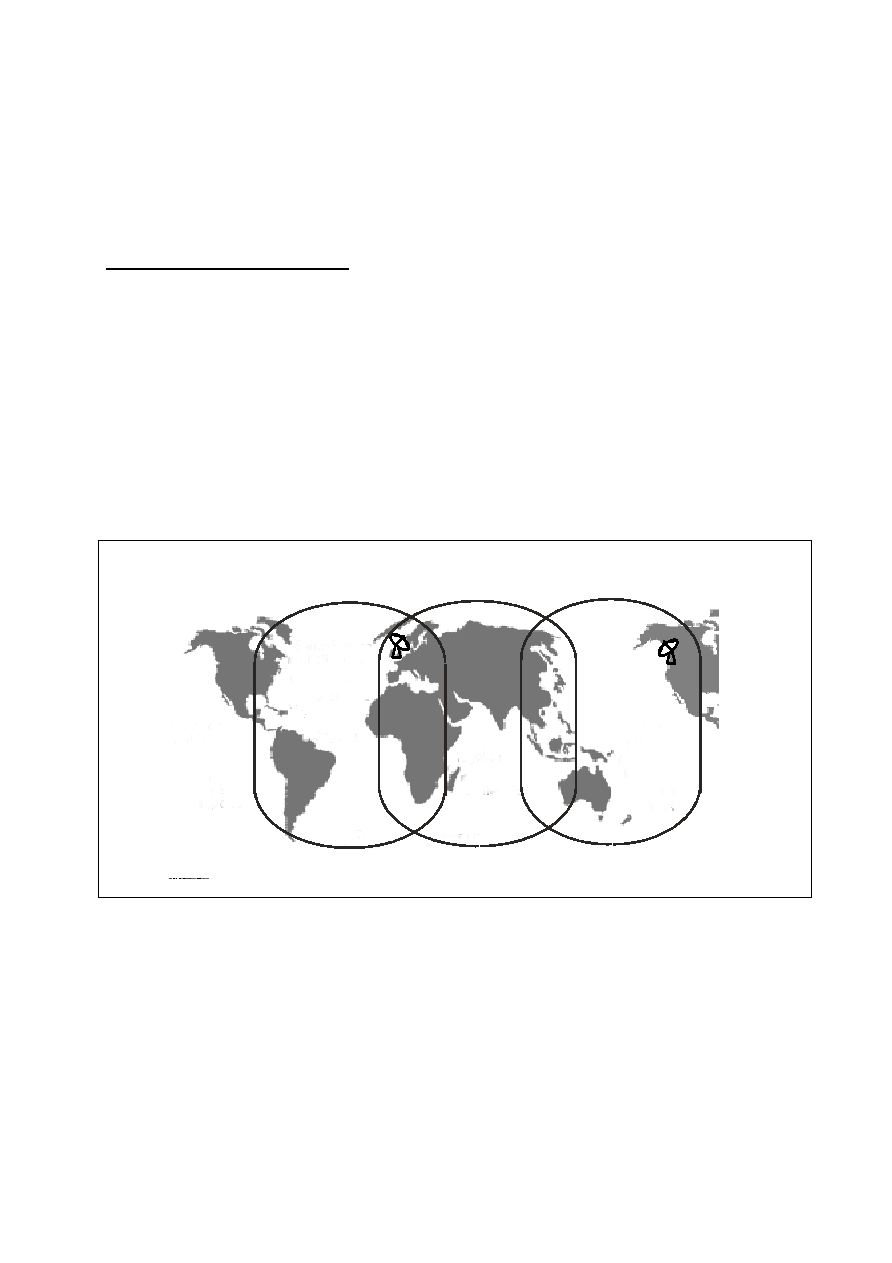

4.1. Importance des satellites de télécommunications.......................................... 40

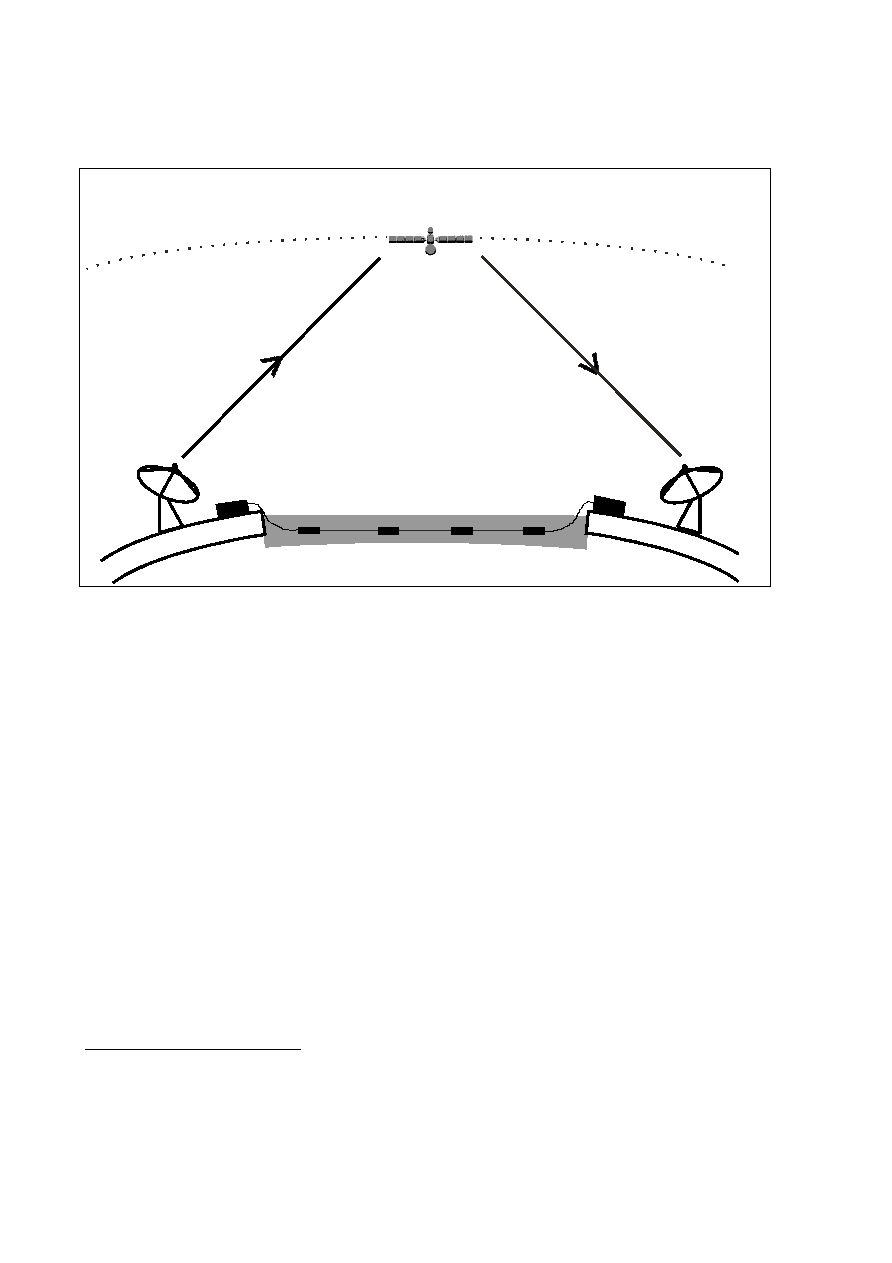

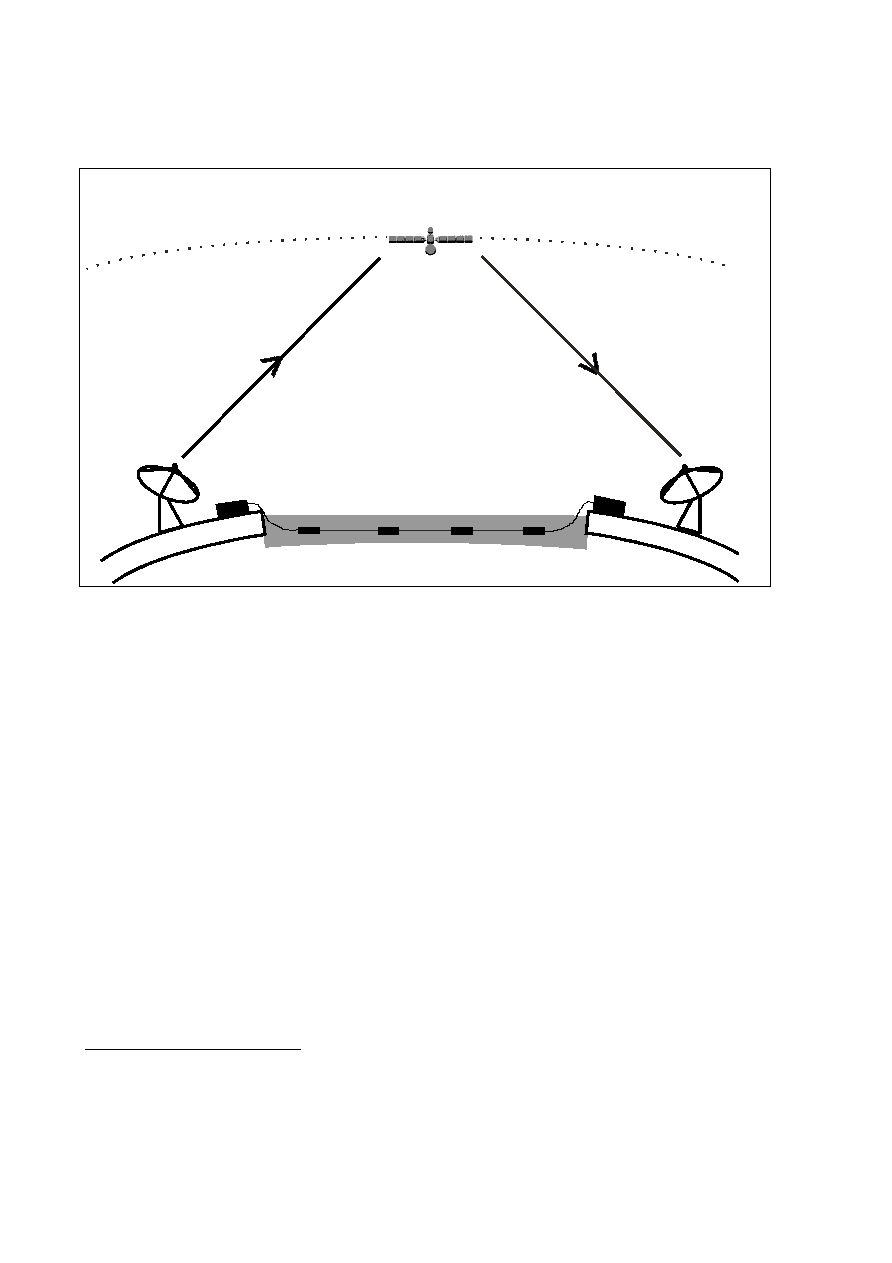

4.2. Fonctionnement d'une liaison satellitaire.................................................... 41

4.2.1.

Satellites

géostationnaires...............................................................

41

4.2.2. Cheminement d'une liaison satellitaire de télécommunications.................... 41

4.2.3. Principaux systèmes de communications satellitaires existants.................... 42

4.2.3.1. Systèmes de satellites fonctionnant à l'échelle mondiale................. 43

4.2.3.2. Systèmes de satellites nationaux............................................. 45

4.2.3.3. Systèmes de satellites régionaux............................................. 46

4.2.4. Attribution de fréquences............................................................... 46

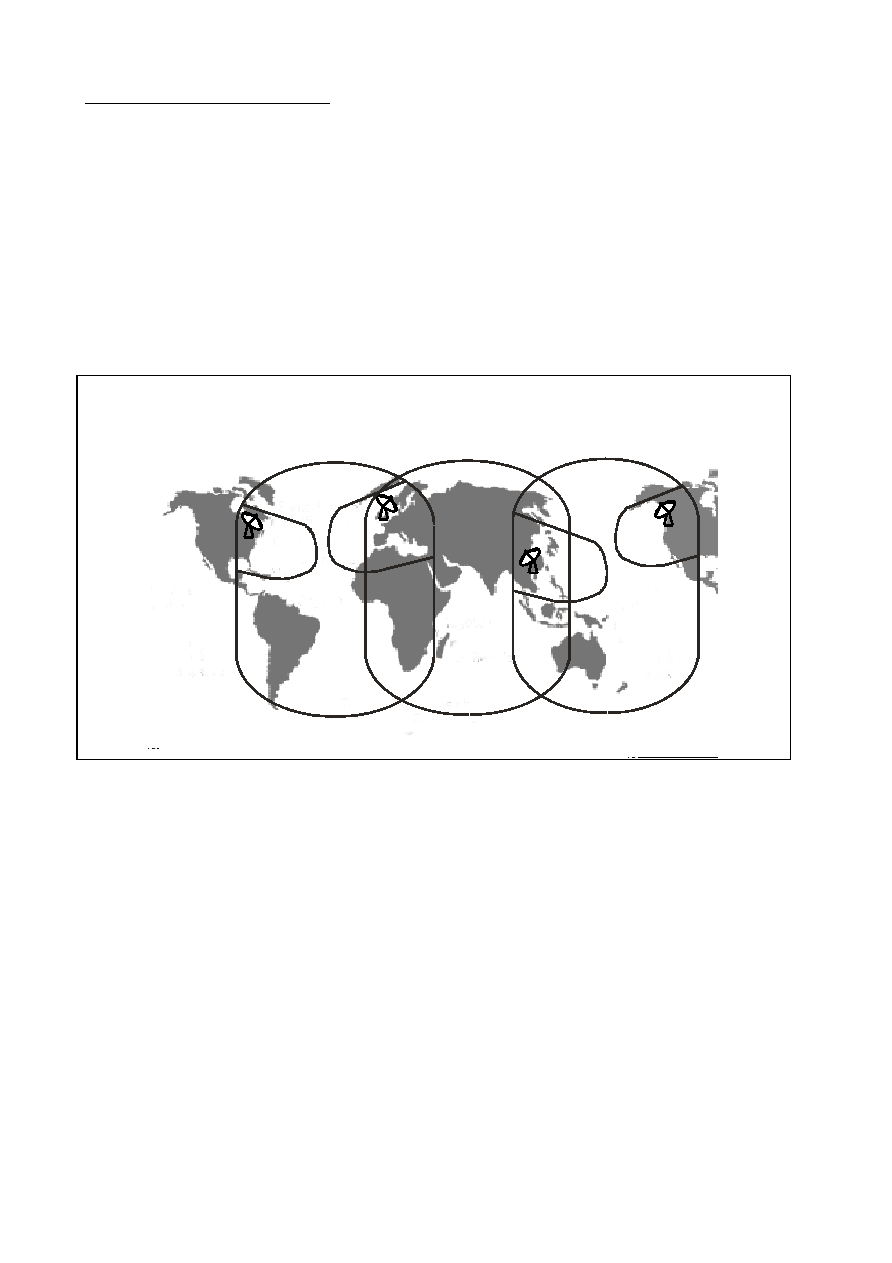

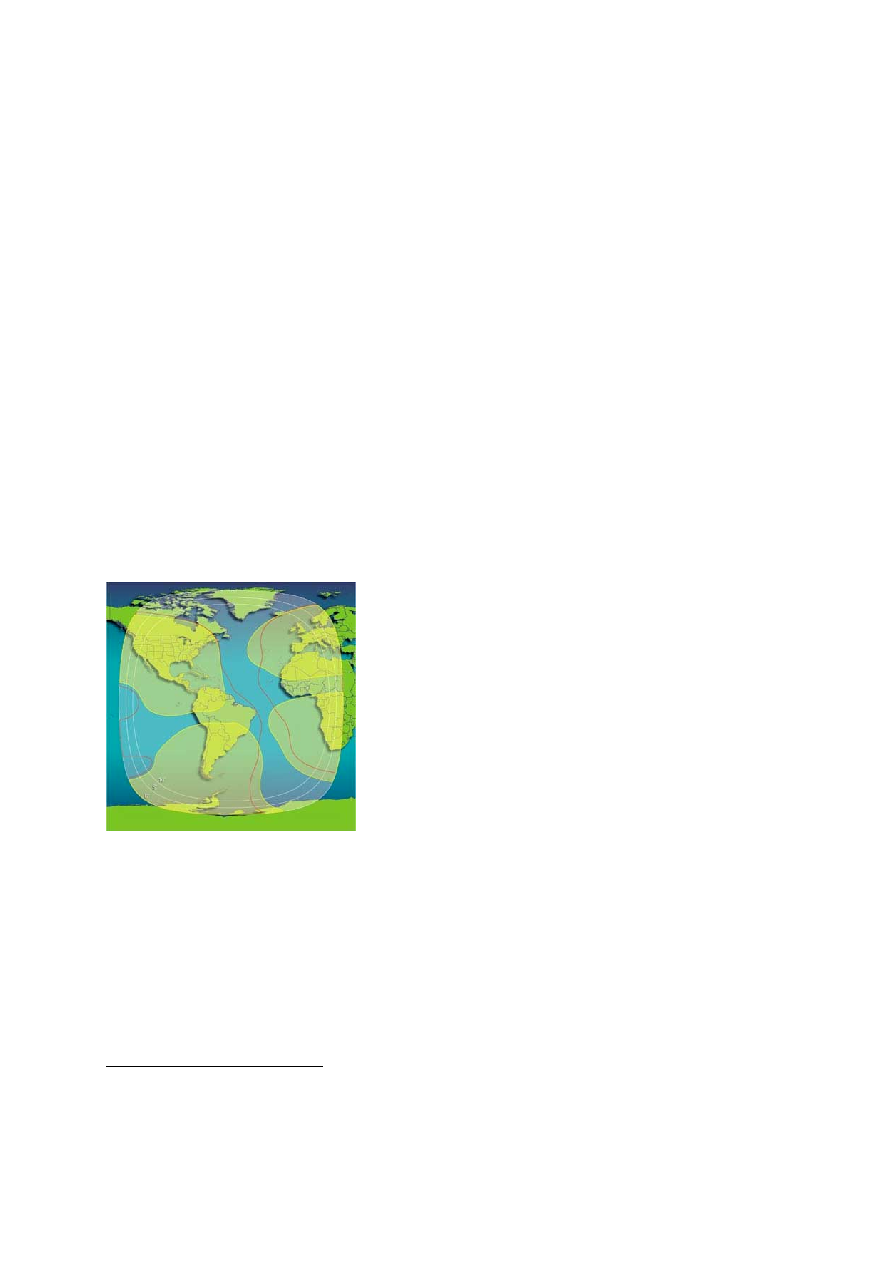

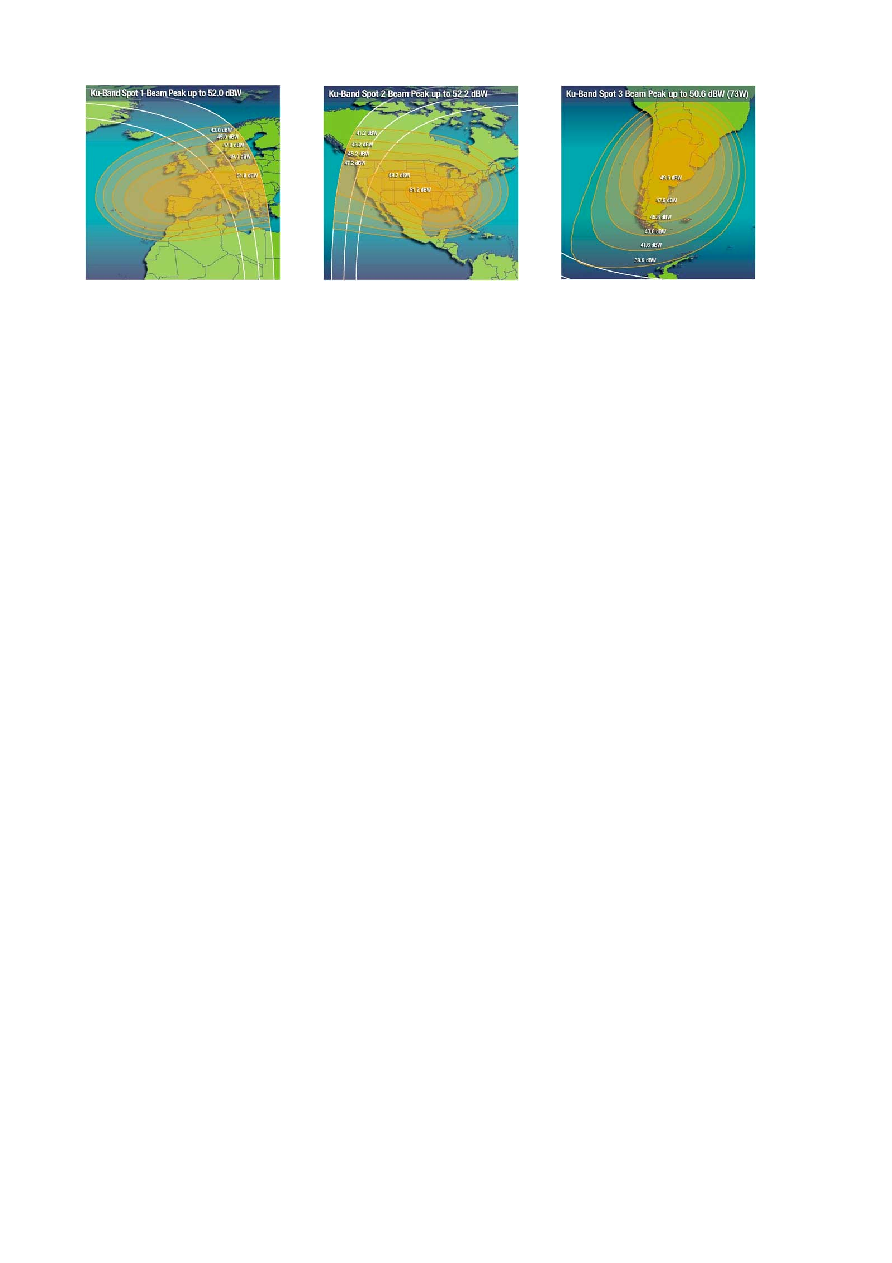

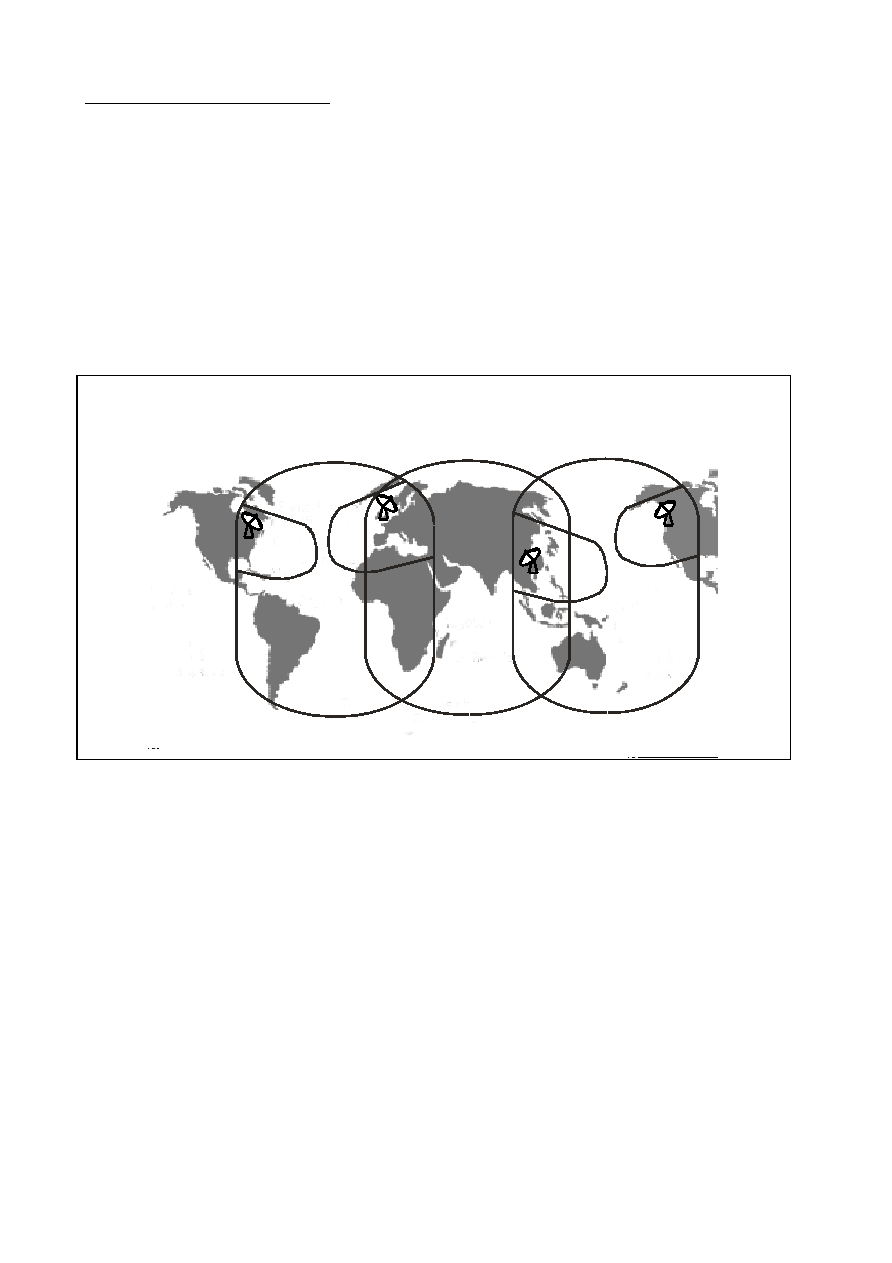

4.2.5. Zones couvertes par les satellites (empreintes au sol).............................. 47

4.2.6. Dimensions des antennes requises pour une station terrienne..................... 48

4.3. Communications par satellites à finalités militaires........................................ 49

4.3.1.

Généralités................................................................................

49

4.3.2. Fréquences utilisées par les militaires................................................ 49

4.3.3. Taille des stations de réception......................................................... 49

4.3.4.

Exemples...................................................................................

49

5. Preuve par indices de l'existence d'au moins un système d'interception

mondial.......................................................................................... 50

5.1. Pourquoi une preuve par indices.............................................................. 50

5.1.1. Preuve de l'activité d'interception des services de renseignements étrangers.... 50

5.1.2. Preuve de l'existence de stations dans les zones géographiques requises......... 51

5.1.3. Preuve d'une association étroite entre les services de renseignement............. 51

5.2. Comment reconnaît-on une station d'interception des communications par

satellite?..........................................................................................

51

5.2.1. Critère 1: accès de l'installation........................................................ 51

5.2.2. Critère 2: type d'antenne................................................................ 52

5.2.3. Critère 3: dimension de l'antenne...................................................... 52

5.2.4. Critères 4: Preuves officielles.......................................................... 53

5.3. Données pouvant être obtenues par chacun, concernant les stations d'interception

connues............................................................................................

53

5.3.1.

Méthode....................................................................................

53

5.3.2.

Analyse

approfondie.....................................................................

54

5.3.2.1. Le parallélisme entre le développement des INTELSAT et la

construction de stations........................................................ 54

5.3.2.2. La couverture globale par stations qui écoutent manifestement

des satellites de communication.............................................. 57

5.3.2.3. Les stations: détails............................................................ 58

5.3.2.3.1. Stations destinées à l'écoute de satellites de

communication....................................................

58

5.3.2.3.2. Autres stations..................................................... 61

5.3.3.

Résultats:

résumé.........................................................................

63

5.4. L'accord UKUSA............................................................................... 64

5.4.1. Genèse de l'accord UKUSA............................................................ 64

5.4.2. Éléments attestant de l'existence de l'accord......................................... 65

5.4.2.1. Rapport annuel 1999/2000 de la commission britannique du

PE 305.391

6/202

RR\445698FR.doc

FR

renseignement et de la sécurité.............................................. 65

5.4.2.2. Informations fournies par les services du Premier Ministre de

Nouvelle-

Zélande............................................................

66

5.4.2.3. Liste des acronymes utilisés par la Navy................................... 66

5.4.2.4. Déclaration du directeur du DSD............................................ 66

5.4.2.5. Rapport du Canadian Parliamentary Security and Intelligence

Committee.....................................................................

66

5.4.2.6. Déclaration de M. Louis Torella, ancien directeur adjoint de la NSA.. 66

5.4.2.7. Lettre de M. Joe Hooper, ancien directeur du GCHQ..................... 67

5.4.2.8. Interlocuteurs du rapporteur................................................... 67

5.5. Exploitation des documents américains ayant cessé d'être classés confidentiels........ 67

5.5.1. Nature des documents.................................................................... 67

5.5.2. Contenu des documents.................................................................. 67

5.5.2.1. Mission et conception de la NSA (documents 1, 2b, 4, 10 et 16)........ 68

5.5.2.2. Pouvoirs des services de renseignement (document 7).................... 69

5.5.2.3. Coopération avec d'autres services (documents 2 a et 2 b)............... 69

5.5.2.4. Mention des unités actives sur les "sites ECHELON"

(documents 9 et 12)........................................................... 69

5.5.2.5. Mention de stations (documents 6, 9 et 12, nouveaux documents)..... 69

5.5.2.6. Protection de la vie privée des citoyens américains (documents 7,

7 a à f, 9, 11 et 16)............................................................ 70

5.5.2.7. Définitions (documents 4, 5 a et 7).......................................... 71

5.5.3.

Résumé....................................................................................

71

5.6. Renseignements émanant d'auteurs spécialisés et de journalistes......................... 72

Nicky

Hager......................................................................................

72

Duncan

Campbell................................................................................

73

Jeff

Richelson....................................................................................

74

James

Bamford...................................................................................

75

Bo Elkjaer et Kenan Seeberg.................................................................. 76

5.7. Déclarations d'anciens collaborateurs des services de renseignement.................... 76

5.7.1. Margaret Newsham (ex-collaboratrice de la NSA)................................. 76

5.7.2. Wayne Madsen (ancien collaborateur de la NSA).................................. 77

5.7.3. Mike Frost (ancien collaborateur des services secrets canadiens)................ 77

5.7.4. Fred Stock (ancien collaborateur des services secrets canadiens)............... 78

5.8. Informations de sources gouvernementales................................................... 78

5.8.1.

Déclarations

américaines...............................................................

78

5.8.2.

Déclarations

anglaises..................................................................

79

5.8.3.

Déclarations

australiennes.............................................................

79

5.8.4.

Déclarations

néo-zélandaises..........................................................

80

5.8.5.

Déclarations

néerlandaises.............................................................

80

5.8.6.

Déclarations

italiennes..................................................................

80

5.9. Questions au Conseil et à la Commission.................................................... 80

5.10.Rapports parlementaires........................................................................ 82

5.10.1. Rapports du comité permanent R de contrôle belge................................ 82

5.10.2. Rapport de la commission de la défense nationale de l'Assemblée

nationale

française.......................................................................

82

5.10.3. Rapport de la commission du Parlement italien chargée des services de

RR\445698FR.doc 7/202

PE

305.391

FR

renseignements et de sécurité ainsi que de la sûreté de l'État..................... 83

6. Peut-il exister d'autres systèmes d'interception mondiaux?.......................... 84

6.1. Conditions nécessaires pour un tel système ................................................ 84

6.1.1.

Conditions

technico-géographiques.................................................

84

6.1.2.

Conditions

politico-économiques....................................................

84

6.2. France............................................................................................. 84

6.3. Russie............................................................................................. 85

6.4. Autres pays du G8 et Chine................................................................... 86

7. Compatibilité d'un système d'interception des communications du type

"ECHELON" avec le droit de l'Union européenne.................................... 87

7.1. Commentaires sur la question................................................................. 87

7.2. Compatibilité d'un système de renseignement avec le droit de l'Union européenne... 87

7.2.1. Compatibilité avec le droit communautaire......................................... 87

7.2.2. Compatibilité avec d'autres dispositions législatives de l'Union européenne.. 88

7.3. Problème de la compatibilité en cas d'utilisation du système aux fins

de l'espionnage économique................................................................... 89

7.4. Conclusions...................................................................................... 90

8. La surveillance des communications par les services de renseignement est-elle

compatible avec le droit fondamental au respect de la vie privée.................... 91

8.1. La surveillance des communications, atteinte au droit fondamental au respect de la

vie

privée.........................................................................................

91

8.2. La protection de la vie privée garantie par les conventions internationales.............. 91

8.3. Les dispositions de la convention européenne des droits de l'homme.................... 92

8.3.1. L'importance de la convention dans l'UE............................................ 92

8.3.2. Portée de la protection offerte par la convention................................... 93

8.3.3. Surveillance des télécommunications au regard de l'article 8 de la convention 93

8.3.4. Importance de l'article 8 de la convention sous l'angle des activités des

services

de

renseignements.............................................................

94

8.4. Obligation de vigilance vis-à-vis des activités de services de renseignements

étrangers...........................................................................................

96

8.4.1. Caractère inadmissible d'une violation de l'article 8 de la convention liée à

l'intervention de services de renseignements étrangers............................. 96

8.4.2. Conséquences sous l'angle des activités de services de renseignements extra-

européens sur le territoire de pays signataires de la convention.................. 96

8.4.2.1. Jurisprudence de la Cour européenne des droits de l'homme........... 96

8.4.2.2. Conséquences en ce qui concerne les stations............................. 97

8.4.2.3. Conséquences en ce qui concerne les écoutes pratiquées sur

instructions de l'étranger..................................................... 97

8.4.2.4. Obligation de vigilance par rapport aux pays tiers........................ 97

PE 305.391

8/202

RR\445698FR.doc

FR

9. Les citoyens de l'UE sont-ils suffisamment protégés face aux activités des

services de renseignements?.................................................................. 99

9.1. Protection face aux activités des services de renseignements: rôle des parlements

nationaux.......................................................................................... 99

9.2. Pouvoirs des autorités nationales en matière de mesures de surveillance................ 99

9.3. Les contrôles des services de renseignements................................................ 100

9.4. Analyse de la situation du citoyen européen................................................. 103

10. Protection contre l'espionnage économique.............................................. 105

10.1. Économie et espionnage..................................................................... 105

10.1.1. Les objectifs de l'espionnage....................................................... 105

10.1.1.1.

Branches...................................................................

105

10.1.1.2. Départements d'entreprise............................................... 105

10.1.2. Espionnage de concurrence........................................................ 106

10.2. Les préjudices causés par l'espionnage.................................................... 106

10.3. Qui

espionne?.................................................................................

107

10.3.1. Collaborateurs de l'entreprise (délit d'initié)..................................... 107

10.3.2.

Officines

spécialisées...............................................................

108

10.3.3.

Hackers...............................................................................

108

10.3.4. Services de renseignements........................................................ 108

10.4. Comment

espionne-t-on?................................................................... 108

10.5. Espionnage économique d'État............................................................ 109

10.5.1. Espionnage économique stratégique effectué par les services de

renseignements......................................................................

109

10.5.2. Les services de renseignements, agents de l'espionnage de concurrence... 109

10.5.2.1. Pays très avancés sur le plan technologique......................... 109

10.5.2.2. Pays moins avancés sur le plan technique........................... 109

10.6. ECHELON est-il adapté à l'espionnage industriel?..................................... 110

10.7. Cas

divulgués................................................................................. 110

10.8. Protection contre l'espionnage économique.............................................. 116

10.8.1.

Protection

juridique............................................................

116

10.8.2.

Autres entraves à l'espionnage économique................................ 116

10.9. Les États-Unis et l'économie après la guerre froide.................................... 117

10.9.1.

Le défi lancé au gouvernement américain: l'espionnage économique

contre les entreprises américaines.......................................... 118

10.9.1.1. Les acteurs......................................................... 119

10.9.1.2. Objectifs de l'espionnage économique......................... 119

10.9.1.3.

Méthodes...........................................................

120

10.9.2.

Attitude du gouvernement américain face à l'espionnage économique

actif..............................................................................

120

10.9.3.

Situation juridique en matière de corruption d'agents publics.......... 121

10.9.4.

Rôle de l'Advocacy Center dans la promotion des exportations

américaines.....................................................................

123

10.9.4.1. Missions de l'Advocacy Center................................... 123

10.9.4.2. Méthodes de travail................................................ 124

10.9.4.3. Participation de la CIA aux travaux du TPCC.................. 124

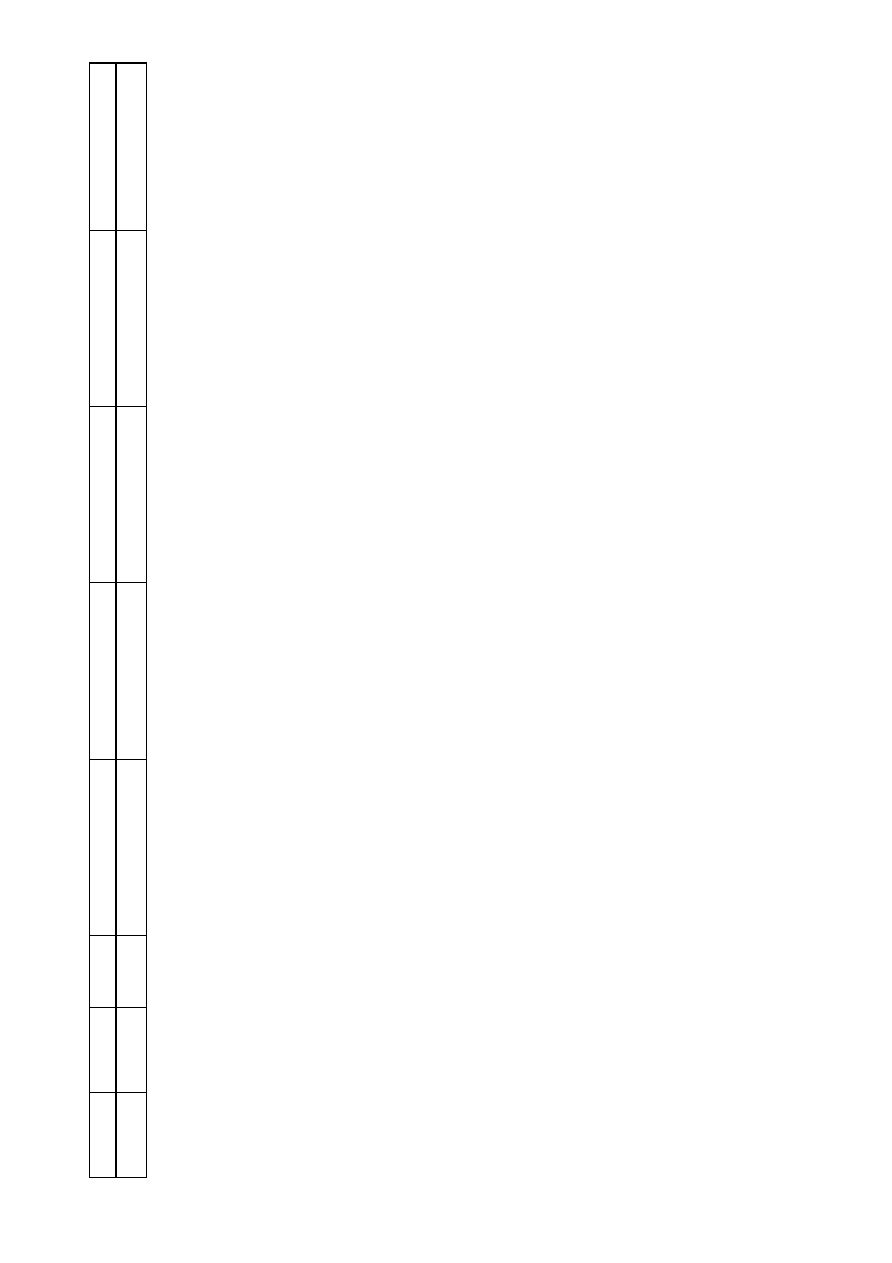

RR\445698FR.doc 9/202

PE

305.391

FR

10.9.4.4. Questions sans réponse............................................ 125

10.10. Sécurité des réseaux informatiques........................................................ 125

10.10.1.

Importance du présent chapitre............................................... 125

10.10.2.

Risque inhérent à l'utilisation de la technologie de l'information

moderne dans les milieux économiques..................................... 125

10.10.2.1. Augmentation du risque.......................................... 126

10.10.2.2. Analyse détaillée de certains des risques....................... 126

10.10.3.

Fréquence des attaques contre les réseaux.................................. 127

10.10.4.

Acteurs et méthodes........................................................... 128

10.10.5.

Piratage de l'extérieur........................................................... 129

10.11. Sous-estimation des risques................................................................. 129

10.11.1.

Conscience des risques dans les milieux économiques................... 129

10.11.2.

Conscience du risque dans les milieux scientifiques...................... 129

10.11.3.

Conscience du risque dans les institutions européennes.................. 130

10.11.3.1. Banque centrale européenne..................................... 130

10.11.3.2. Conseil de l'Union européenne.................................. 130

10.11.3.3. Parlement européen............................................... 130

10.11.3.4 Commission européenne......................................... 131

11. Le cryptage en tant qu'instrument d'autoprotection................................... 132

11.1. Objectif et mode de fonctionnement du cryptage....................................... 132

11.1.1.

Objectif du cryptage.......................................................... 132

11.1.2.

Mode de fonctionnement du cryptage....................................... 132

11.2. Sécurité des systèmes de cryptage......................................................... 134

11.2.1. Généralités......................................................................

134

11.2.2.

Sécurité absolue: one-time pad............................................... 134

11.2.3.

Sécurité relative en fonction de l'état de la technique..................... 134

11.2.3.1. Utilisation de machines de cryptage et de décryptage......... 134

11.2.3.2. Utilisation de l'ordinateur.......................................... 135

11.2.4.

Normalisation et limites de la sécurité...................................... 135

11.3. Problème de sécurité en matière de diffusion des clés.................................. 136

11.3.1.

Cryptage asymétrique: procédé de la public-key.......................... 136

11.3.2.

Cryptage par public-key pour les particuliers.............................. 137

11.3.3.

Méthodes à venir............................................................... 138

11.4. Sécurité des produits de cryptage.......................................................... 138

11.5. Cryptage et intérêts nationaux.............................................................. 138

11.5.1.

Tentatives de limitation du cryptage........................................ 138

11.5.2.

Importance d'un cryptage sûr pour le commerce électronique........... 139

11.5.3.

Problème des hommes d'affaires en déplacement................................. 139

11.6. Problèmes pratiques du cryptage........................................................... 139

12. Relations extérieures de l'UE et collecte de renseignements.......................... 141

12.1. Introduction................................................................................... 141

12.2. Possibilités de coopération au sein de l'UE............................................... 141

12.2.1.

La coopération actuelle....................................................... 141

PE 305.391

10/202

RR\445698FR.doc

FR

12.2.2.

Avantages d'une politique commune dans le domaine du

renseignement..................................................................

142

12.2.2.1. Avantages pratiques............................................... 142

12.2.2.2. Avantages financiers............................................... 142

12.2.2.3. Avantages politiques............................................... 142

12.2.3. Remarques

finales.............................................................

142

12.3. Coopération au-delà de l'Union............................................................ 143

12.4. Remarques

finales........................................................................... 144

13. Conclusions et recommandations.......................................................... 145

13.1. Conclusions................................................................................... 145

13.2. Recommandations........................................................................... 149

L'OPINION MINORITAIRE ET LES ANNEXES SONT PUBLIÉES SÉPARÉMENT DANS

LA PARTIE 2

RR\445698FR.doc 11/202

PE

305.391

FR

PAGE RÉGLEMENTAIRE

Au cours de sa séance du 5 juillet 2000, le Parlement européen a décidé, conformément à

l'article 150, paragraphe 2 de son règlement, de créer une commission temporaire sur le système

d'interception ECHELON et de définir le mandat de celle-ci (v. chapitre 1, point 1.3 de l'exposé

des motifs). Au cours de sa réunion constitutive du 6 juillet 2000, la commission temporaire a

nommé Gerhard Schmid rapporteur.

Au cours de ses réunions des 29 mai, 20 juin et 3 juillet, elle a examiné le projet de rapport.

Au cours de la dernière de ces réunions, elle a adopté la proposition de résolution par 27 voix

contre 5 et 2 abstentions.

Étaient présents au moment du vote Carlos Coelho, président, Elly Plooij-van Gorsel,

Neil MacCormick et Giuseppe Di Lello Finuoli, vice-présidents, Gerhard Schmid, rapporteur,

Mary Elizabeth Banotti, Bastiaan Belder, Maria Berger, Charlotte Cederschiöld, Gérard M.J.

Deprez, Giorgos Dimitrakopoulos, Robert J.E. Evans, Colette Flesch, Pernille Frahm,

Anna Karamanou, Eva Klamt, Alain Krivine, Torben Lund, Erika Mann, Jean-Charles

Marchiani, Hugues Martin, Patricia McKenna, William Francis Newton Dunn, (suppléant

Jorge Salvador Hernández Mollar conformément à l'article 153, paragraphe 2, du règlement),

Reino Paasilinna, Bernd Posselt, (suppléant Hubert Pirker), Jacques Santkin (suppléant

Catherine Lalumière), Ilka Schröder, Gary Titley (suppléant Ozan Ceyhun), Maurizio Turco,

Gianni Vattimo, W.G. van Velzen, Christian von Bötticher, Jan Marinus Wiersma,

Christos Zacharias (suppléant Enrico Ferri).

L'opinion minoritaire et les annexes sont publiées séparément (A5-0264/2001-Par2).

Le rapport a été déposé le 11 juillet 2001.

Le délai de dépôt des amendements sera indiqué dans le projet d'ordre du jour de la période de

session au cours de laquelle le rapport sera examiné.

PE 305.391

12/202

RR\445698FR.doc

FR

PROPOSITION DE RÉSOLUTION

Résolution du Parlement européen sur l'existence d'un système d'interception mondial des

communications privées et économiques (système d'interception ECHELON) (2001/2098

(INI))

Le Parlement européen,

vu sa décision du 5 juillet 2000, relative à la création d'une commission temporaire sur le

système d'interception ECHELON, ainsi que le mandat de ladite commission

,

vu le traité CE, qui vise la mise en place d'un marché commun présentant un degré élevé de

compétitivité,

vu les articles 11 et 12 du traité sur l'Union européenne qui lient les Etats membres à

l'obligation de renforcer et développer leur solidarité politique mutuelle,

vu le traité sur l'Union européenne, en particulier l'article 6, paragraphe 2, de celui-ci, qui

prévoit l'obligation de respecter les droits fondamentaux, ainsi que le titre V dudit traité, qui

reprend les dispositions concernant une politique étrangère et de sécurité commune,

vu l'article 12 de la Déclaration universelle des droits de l'homme,

vu la Charte des droits fondamentaux de l'UE, dont l'article 7 garantit le respect de la vie

privée et familiale et prévoit le droit au respect des communications et l'article 8 protège les

données à caractère personnel,

vu la Convention européenne relative aux droits de l'homme, en particulier l'article 8 de

celle-ci, qui protège la vie privée et la confidentialité des correspondances, ainsi que les

nombreux autres traités internationaux qui protègent la vie privée,

vu les travaux de la commission temporaire sur le système d'interception Echelon, qui a tenu

de nombreuses auditions et réunions avec les experts les plus divers, en particulier avec des

responsables des secteurs public et privé dans les domaines des télécommunications et de la

protection des données, avec des membres des services de renseignements, des journalistes,

des avocats experts en la matière, des députés des parlements des États membres, etc.,

vu l'article 150, paragraphe 2, de son règlement,

vu le rapport de la commission temporaire sur le système d'interception ECHELON (A5-

0264/2001),

1

JO C 121 du 24.4.2001, p. 36.

RR\445698FR.doc 13/202

PE

305.391

FR

en ce qui concerne l'existence d'un système d'interception mondial des communications privées

et économiques (système d'interception ECHELON)

A.

considérant que l'existence d'un système d'interception mondial des communications

fonctionnant avec la participation des États-Unis, du Royaume-Uni, du Canada, de

l'Australie et de la Nouvelle-Zélande, dans le cadre de l'accord UKUSA, ne fait plus de

doutes; qu'il apparaît vraisemblable, eu égard aux indices disponibles et à de nombreuses

déclarations concordantes provenant d'horizons très divers y compris de sources

américaines , que l'on peut penser que le système ou certaines parties de celui-ci

portaient, du moins pendant quelque temps, le nom de code ECHELON,

B.

considérant qu'il est incontestable qu'il est utilisé au moins pour intercepter des

communications privées et économiques, mais non militaires, et que l'analyse menée dans

le cadre du rapport a montré que la capacité technique de ce système n'est peut être pas

aussi grande, tant s'en faut, que ce que certains médias ont supposé,

C.

considérant qu'il est dès lors étonnant, voire inquiétant, que de nombreux responsables

communautaires auditionnés, notamment des commissaires européens, aient déclaré ne pas

avoir connaissance de ce phénomène,

en ce qui concerne les limites du système

D.

considérant que le système de surveillance repose notamment sur l'interception de

communications par satellite, mais que, dans les régions à forte densité de

communications, seule une très modeste partie des communications s'effectue par satellite;

que la majeure partie des communications ne peuvent être interceptées par des stations au

sol mais uniquement par branchement sur câble ou par écoute radio, ce qui, comme les

investigations effectuées dans le cadre du rapport l'ont montré, n'est possible que dans des

limites très étroites; que le personnel nécessaire pour analyser les communications

interceptées détermine d'autres limites, que les pays membres d'UKUSA n'ont, par

conséquent, accès qu'à une partie très restreinte des communications par câble ou par radio

et ne peuvent en évaluer qu'une partie encore plus limitée, considérant également que,

aussi importants que soient les moyens et la capacité existants pour pouvoir intercepter les

communications, il est impossible dans la pratique, eu égard au nombre très élevé de

celles-ci, de toutes les contrôler de manière exhaustive et détaillée,

en ce qui concerne l'existence d'autres systèmes d'interception

E.

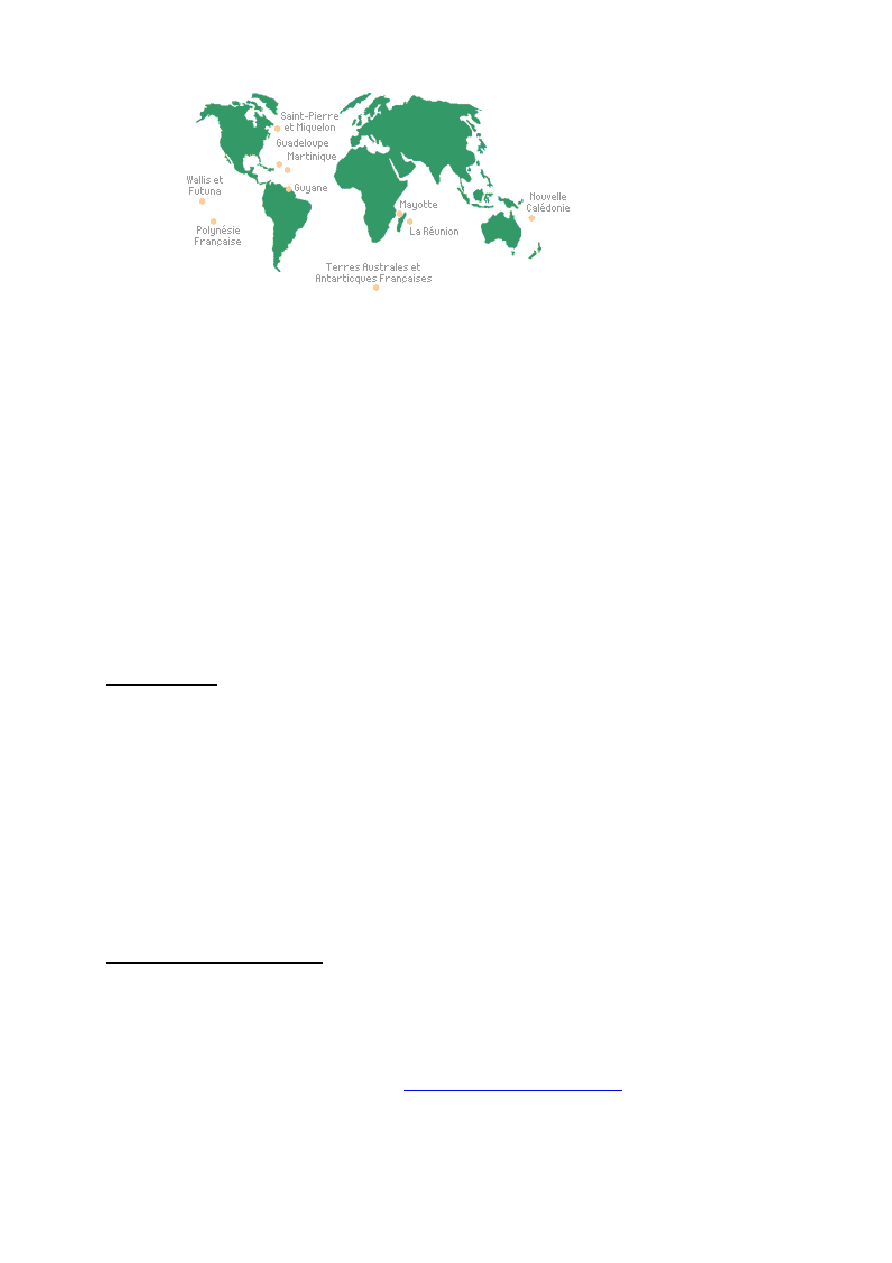

étant donné que l'interception des communications est un moyen d'espionnage traditionnel

des services de renseignements et qu'un tel système pourrait être exploité par d'autres pays

à condition qu'ils disposent des moyens financiers et des conditions géographiques

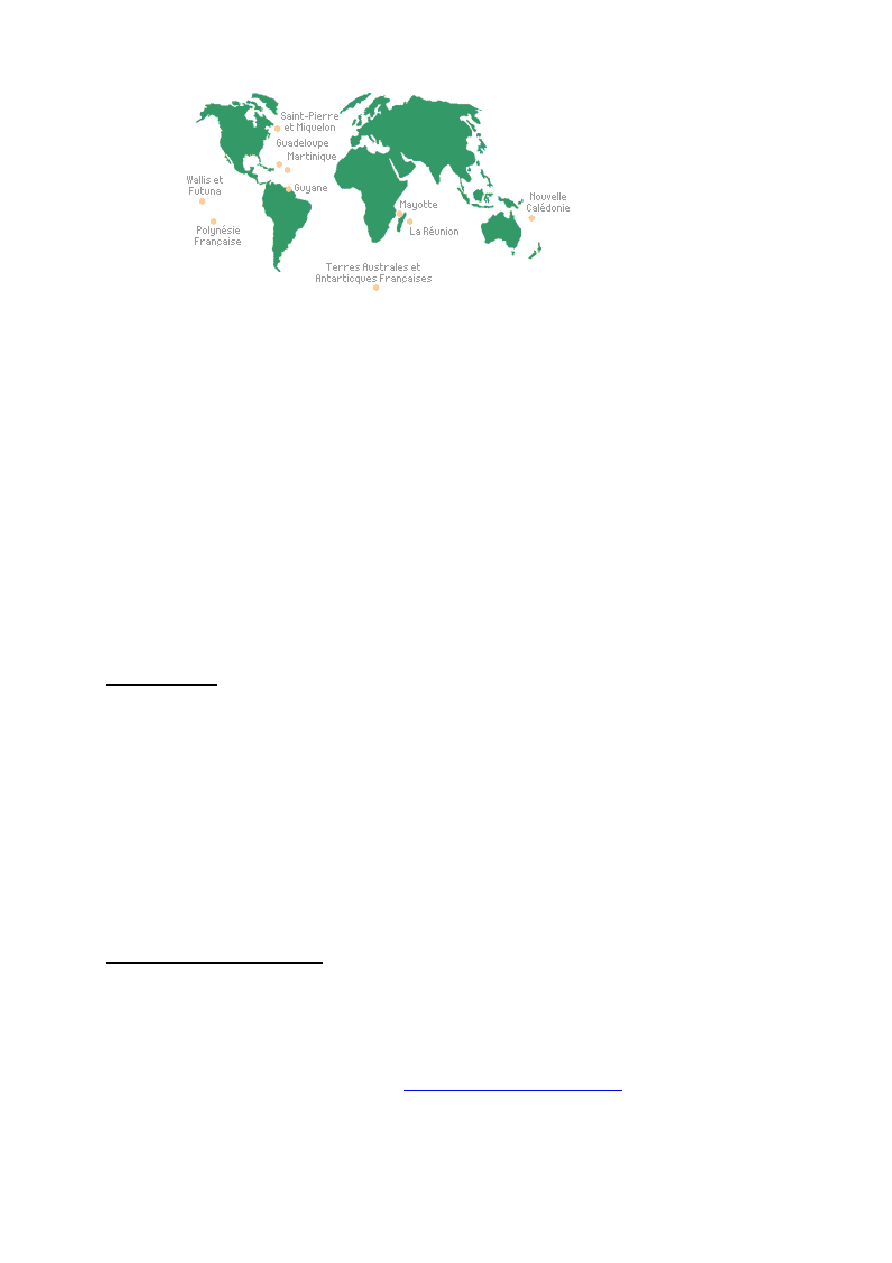

nécessaires; que la France est le seul État membre de l'UE qui, grâce à ses territoires

d'outre-mer, serait en mesure, des points de vue géographique et technique, d'exploiter de

manière autonome un système d'interception mondial et qu'elle possède aussi

l'infrastructure technique et organisationnelle nécessaire pour ce faire; qu'il existe de très

nombreux indices prouvant que la Russie exploite vraisemblablement aussi un tel système,

PE 305.391

14/202

RR\445698FR.doc

FR

en ce qui concerne la compatibilité avec le droit de l'UE

F.

considérant que, s'agissant de la compatibilité d'un tel système avec le droit de l'UE, il y a

lieu de distinguer deux cas: si ledit système n'est utilisé qu'à des fins de renseignements, il

n'y a aucune contradiction avec le droit de l'UE, dans la mesure où les activités qui relèvent

de la sécurité de l'État ne sont pas couvertes par le traité CE mais ne relèvent que des titres

V du traité UE (PESC), qui ne contient encore aucune disposition en la matière, de sorte

qu'une base fait défaut. En revanche, si le système est utilisé de manière abusive pour

espionner la concurrence, il y a manquement à l'obligation de loyauté et atteinte à l'idée

d'un marché commun où la concurrence est libre; si un État membre participe à une telle

démarche, il viole le droit de l'Union,

G.

considérant les déclarations faites par le Conseil lors de la séance plénière du 30 mars

2000, selon lesquelles : "le Conseil ne peut accepter la création ou l'existence d'un système

d'interception des télécommunications qui ne respecte pas les règles de droit des Etats

membres et qui viole les principes fondamentaux visant à préserver la dignité humaine";

en ce qui concerne la compatibilité avec le droit fondamental au respect de la vie privée

(article 8 de la Convention relative aux droits de l'homme)

H.

considérant que toute interception de communication constitue une atteinte grave à la vie

privée, que l'article 8 de la Convention relative aux droits de l'homme, qui protège la vie

privée, n'autorise que des ingérences destinées à sauvegarder la sécurité nationale, à

condition que le droit national prévoie les dispositions afférentes, que celles-ci soient

accessibles à tous et déterminent les circonstances et conditions d'intervention de la

puissance publique, que les ingérences doivent en outre être proportionnées, ce qui suppose

une mise en balance des intérêts, et que, en vertu de la jurisprudence de la Cour des droits

de l'homme, il ne suffit pas qu'elles soient opportunes ou souhaitables,

I.

considérant qu'un système de renseignements qui intercepterait de manière aléatoire et en

permanence les communications serait contraire au principe de proportionnalité et

incompatible avec la Convention relative aux droits de l'homme, que, dans le même ordre

d'idées, il y aurait violation de ladite Convention si les dispositions en vertu desquelles la

surveillance des communications s'effectue sont dépourvues de base légale, si celle-ci n'est

pas accessible à tous ou si elle est formulée de telle manière que la personne ne peut en

appréhender les conséquences ou si l'atteinte n'était pas proportionnée; que les dispositions

sur la base desquelles des services de renseignements américains opèrent à l'étranger sont

en grande partie confidentielles, de sorte que le respect du principe de proportionnalité est

à tout le moins douteux et qu'il y a manquement au principe d'accès au droit et de

prévisibilité de ses effets énoncé par la Cour des droits de l'homme,

J.

considérant que les États membres ne peuvent se soustraire aux obligations qui leur

incombent au titre de la Convention relative aux droits de l'homme en faisant intervenir sur

leur territoire les services de renseignements d'autres pays soumis à des dispositions moins

rigoureuses car cela reviendrait à priver de ses effets le principe de légalité et ses deux

composantes accès au droit et prévisibilité de ses effets et viderait de sa substance la

jurisprudence de la Cour des droits de l'homme,

K.

considérant que la conformité des activités légales de services de renseignements avec les

RR\445698FR.doc 15/202

PE

305.391

FR

droits fondamentaux suppose en outre que soient prévus des systèmes de contrôle

suffisants parant au risque que comporte l'action secrète d'une partie de l'administration;

que la Cour européenne des droits de l'homme a souligné expressément l'importance d'un

système de contrôle efficace dans le domaine des activités des services de renseignements,

ce qui fait qu'il apparaît préoccupant que certains États membres ne disposent pas d'organe

de contrôle parlementaire de leurs services secrets,

en ce qui concerne la question de savoir si les citoyens de l'UE sont suffisamment protégés face

aux services de renseignements

L.

considérant que la protection des citoyens de l'UE dépend des situations juridiques qui

existent dans les États membres, lesquelles sont très différentes et, dans certains cas,

caractérisées par l'absence d'organe de contrôle parlementaire, ce qui fait que l'on ne

saurait parler de protection suffisante; que les citoyens européens tiennent absolument à ce

que leurs parlements nationaux disposent d'un organe de contrôle dûment et spécialement

structuré pour surveiller et contrôler les activités des services de renseignements; que,

même dans les pays où il existe un organe de contrôle, la tentation est grande de

s'intéresser davantage aux activités intérieures des services de renseignements qu'à leurs

activités extérieures, étant donné que, normalement, les citoyens du pays ne sont concernés

que dans le premier cas; considérant que le fait d'obliger les services de renseignements à

informer un citoyen a posteriori, par exemple cinq ans après l'interception, que ses

communications ont été interceptées, encouragerait des pratiques d'interception

proportionnée,

M. considérant que, compte tenu de leur dimension, des stations de réception satellitaire ne

peuvent être construites sur le territoire d'un pays sans son assentiment,

N.

considérant qu'en cas de coopération entre services de renseignements dans le cadre de la

PESC ou de la JAI, les institutions seraient appelées à mettre en place des dispositions de

protection suffisantes pour les citoyens européens,

en ce qui concerne l'espionnage économique

O.

considérant qu'il relève des missions des services de renseignements à l'étranger de

s'intéresser aux données économiques telles que développement de branches, évolution du

marché des matières premières, respect d'embargos, respect des dispositions relatives à

l'approvisionnement en biens à usage mixte, etc., et que c'est la raison pour laquelle les

entreprises exerçant des activités dans ces domaines sont fréquemment surveillées,

P.

considérant que les services de renseignements des États-Unis s'occupent non seulement de

problèmes économiques généraux mais aussi qu'ils interceptent des communications

d'entreprises dans le contexte de passation de marchés, justifiant cela en invoquant la lutte

contre les tentatives de corruption, que cette pratique porte en elle le risque que des

informations soient utilisées non pas pour lutter contre la corruption mais à des fins

d'espionnage concurrentiel même si les États-Unis affirment ne pas pratiquer celui-ci; que

le rôle de l'Advocacy Center du ministère américain du commerce n'est toujours pas

absolument clair et qu'un entretien avec cet organisme, qui devait contribuer à la

clarification, a été refusé,

PE 305.391

16/202

RR\445698FR.doc

FR

Q.

considérant qu'une convention en matière de lutte contre la corruption de fonctionnaire a

été adoptée en 1997 dans le cadre de l'OCDE, laquelle prévoit que la corruption est

passible de sanctions internationales, de sorte que dans les cas d'espèce la corruption ne

saurait justifier l'interception de communications,

R.

considérant qu'il est toutefois intolérable que des services de renseignements soient utilisés

pour l'espionnage de concurrence, espionnant des entreprises étrangères pour procurer des

avantages concurrentiels aux entreprises nationales, mais qu'il n'est pas prouvé, même si

cela est souvent avancé, que le système d'interception mondial soit utilisé à cette fin,

S.

considérant que, lors de la visite effectuée aux États-Unis par une délégation de la

commission temporaire, des sources autorisées ont confirmé le rapport Brown, indiquant

que 5 % des informations collectées grâce à des sources non publiques sont utilisées à des

fins économiques; que les mêmes sources estiment que cette surveillance pourrait

permettre aux entreprises des États-Unis d'emporter jusqu'à 7 milliards de dollars de

marchés,

T.

considérant que les données sensibles se trouvent principalement à l'intérieur des

entreprises, de sorte que l'espionnage consiste notamment à tenter d'obtenir des

informations par le truchement de leurs collaborateurs ou de personnes infiltrées et, de plus

en plus, en pénétrant dans les réseaux informatiques, que ce n'est que lorsque les données

sensibles sont acheminées vers l'extérieur par câble ou par radio (satellite), qu'un système

de surveillance des communications peut être utilisé pour espionner, trois cas pouvant se

présenter:

- entreprises travaillant dans trois zones horaires, de sorte que les résultats intérimaires

peuvent être envoyés d'Europe en Amérique puis en Asie,

- vidéoconférences d'entreprises multinationales se déroulant par satellite ou par câble,

- négociations de marchés importants sur place (construction d'usines, d'infrastructures de

télécommunications, de systèmes de transport, etc.) lorsqu'il faut en référer à la maison

mère à partir du site sur place,

U.

considérant que, d'une manière générale, les petites et moyennes entreprises n'ont pas

suffisamment conscience des risques et de la sécurité et ne reconnaissent pas les dangers de

l'espionnage économique et de l'interception des communications,

V.

considérant que le sens de la sécurité n'est pas toujours très développé dans les institutions

européennes (hormis à la Banque centrale européenne, à la direction générale des relations

extérieures du Conseil et à la direction générale des relations extérieures de la

Commission), et qu'il y a donc lieu d'agir,

en ce qui concerne les possibilités de protection

W. considérant que la sécurité des entreprises ne peut être assurée qu'en protégeant l'ensemble

de l'environnement de travail ainsi que tous les moyens de communication servant à

transmettre des informations sensibles, que les systèmes de cryptage sûrs à prix abordable

sont suffisamment nombreux sur le marché européen, que les particuliers doivent, eux

RR\445698FR.doc 17/202

PE

305.391

FR

aussi, être engagés à crypter leur courrier électronique, un courrier non crypté s'assimilant

à une lettre sans enveloppe, que, sur Internet, on trouve des systèmes conviviaux qui sont

mis à la disposition des particuliers, parfois même gratuitement,

en ce qui concerne la coopération entre services de renseignements de l'UE

X.

considérant que l'UE est convenue de coordonner la collecte du renseignement dans le

cadre du développement d'une politique de sécurité et de défense tout en poursuivant la

coopération avec d'autres partenaires dans ces domaines,

Y.

considérant que le Conseil européen a décidé en décembre 1999 à Helsinki de se doter

d'une capacité militaire européenne plus efficace afin de pouvoir s'acquitter de l'ensemble

des missions de Petersberg dans le contexte de la PESC; qu'il a en outre décidé que, pour

atteindre cet objectif d'ici à 2003, l'Union devait être en mesure de déployer rapidement des

troupes d'environ 50 à 60 000 hommes qui seraient autonomes, disposant des capacités de

commandement, de contrôle et de renseignements nécessaires; que les premiers pas dans la

voie de la mise en place d'une telle capacité autonome en matière de renseignements ont

déjà été franchis dans le cadre de l'UEO et du comité politique et de sécurité,

Z.

considérant qu'une coopération entre services de renseignements de l'UE apparaît

souhaitable car, d'une part, une politique commune de sécurité excluant les services secrets

serait absurde et, d'autre part, cela comporterait de nombreux avantages d'ordre

professionnel, financier et politique, que cela serait en outre conforme à l'idée d'un

partenariat à égalité de droits avec les États-Unis et pourrait regrouper l'ensemble des États

membres au sein d'un système mis sur pied dans le respect de la Convention des droits de

l'homme; qu'un contrôle par le Parlement européen devrait, dans ce cas, être assuré,

AA. considérant que le Parlement européen est sur le point de se doter de dispositions relatives

à l'accès aux informations et documents confidentiels et sensibles,

en ce qui concerne la conclusion et la modification de traités internationaux en matière de

protection des citoyens et des entreprises

1.

affirme, sur la base des informations recueillies par la commission temporaire que

l'existence d'un système d'interception mondial des communications fonctionnant avec la

participation des Etats-Unis, du Royaume-Uni, du Canada, de l'Australie et de la

Nouvelle-Zélande, dans le cadre de l'accord UKUSA, ne fait plus de doute;

2.

invite le Secrétaire général du Conseil de l'Europe à proposer au comité des ministres de

déterminer s'il serait opportun d'adapter la protection de la vie privée garantie à l'article 8

de la Convention relative aux droits de l'homme aux méthodes de communication et aux

possibilités d'interception modernes, et ce dans un protocole additionnel ou dans le

contexte de la réglementation relative à la protection des données, dans le cadre d'une

révision de la Convention afférente, étant entendu que cela ne saurait déboucher sur un

abaissement du niveau de protection assuré par la Cour des droits de l'homme ni sur une

réduction de la souplesse nécessaire pour suivre l'évolution;

3.

demande aux États membres dont les dispositions législatives réglementant le pouvoir

d'interception des services secrets créent des discriminations en matière de protection de la

PE 305.391

18/202

RR\445698FR.doc

FR

vie privée de garantir à tous les citoyens européens les mêmes garanties légales en ce qui

concerne la protection de la vie privée et la confidentialité de la correspondance;

4.

invite les États membres de l'Union européenne à mettre en place une plate-forme

européenne appelée à examiner les dispositions relatives à la garantie du secret de la

correspondance et des communications, à se mettre d'accord sur un texte commun

garantissant la protection de la vie privée, telle qu'elle est définie à l'article 7 de la Charte

européenne des droits fondamentaux, à tous les citoyens européens sur le territoire des

États membres et garantissant en outre que les activités des services de renseignements

s'effectuent dans le respect des droits fondamentaux et, partant, des conditions énoncées au

chapitre 8 du rapport, en particulier du point 8.3.4, en vertu de l'article 8 de la Convention

relative aux droits de l'homme;

5.

invite les États membres à adopter, lors de la prochaine conférence intergouvernementale,

la Charte des droits fondamentaux en tant qu'instrument contraignant et pouvant faire

l'objet de recours afin d'améliorer le niveau de protection des droits fondamentaux,

notamment en ce qui concerne la vie privée;

6.

invite les États membres du Conseil de l'Europe à adopter un protocole additionnel

permettant à l'Union d'adhérer à la Convention relative aux droits de l'homme ou

d'envisager d'autres moyens d'éviter les conflits de jurisprudence entre la Cour européenne

des droits de l'homme et la Cour de justice européenne;

7.

demande, en attendant, aux institutions de l'Union européenne, dans le cadre de leur sphère

de compétence et d'action respective, de mettre en application les droits fondamentaux

établis par la Charte;

8.

invite le Secrétaire général des Nations unies à charger l'organe compétent de

l'Organisation de présenter des propositions visant à adapter l'article 17 de la Convention

internationale relative aux droits civils et politiques, qui garantit la protection de la vie

privée, aux innovations techniques;

9.

estime nécessaire la négociation et la signature d'une convention entre l'Union européenne

et les Etats-Unis établissant que chacune des deux parties respecte à l'égard de l'autre les

dispositions de protection de la vie privée des citoyens et de confidentialité des

communications des entreprises applicables à ses propres citoyens et entreprises;

10. invite les États-Unis à signer le protocole additionnel à la Convention internationale

relative aux droits civils et politiques afin de rendre possibles, en cas de violation, les

recours individuels devant la commission des droits de l'homme prévue par la Convention;

invite les ONG américaines compétentes, notamment l'ACLU (American Civil Liberties

Union) et l'EPIC (Electronic Privacy Information Center) à faire pression en ce sens sur le

gouvernement américain;

en ce qui concerne l'action législative nationale en matière de protection des citoyens et des

entreprises

RR\445698FR.doc 19/202

PE

305.391

FR

11. demande instamment aux États membres de vérifier la conformité aux droits

fondamentaux, tels qu'ils sont définis dans la convention relative aux droits de l'homme et

dans la jurisprudence de la Cour des droits de l'homme, de leur législation relative aux

activités des services de renseignements et, au besoin, de lui apporter les adaptations

nécessaires;

12. invite les Etats membres à se doter d'instruments contraignants garantissant une protection

effective des personnes physiques et morales contre toute forme d'interception extralégale

de leurs communications;

13. invite les États membres à rechercher un niveau uniforme de protection vis-à-vis des

activités des services de renseignements et, à cette fin, à élaborer un code de conduite (voir

paragraphe 4) en fonction du niveau de protection national le plus élevé, les citoyens

concernés par les activités d'un service de renseignements étranger appartenant

généralement à un autre pays, c'est-à-dire aussi à un autre État membre;

14. invite les États membres à négocier avec les États-Unis un code de conduite analogue à

celui de l'UE;

15. invite les Etats membres qui ne l'ont pas encore fait à garantir un contrôle parlementaire et

juridictionnel adéquat de leurs services secrets;

16. invite le Conseil et les États membres à mettre en place d'urgence un système de contrôle

démocratique de la capacité de renseignements européenne autonome ainsi que des autres

activités de renseignements communes ou coordonnées au niveau européen; suggère que le

Parlement européen joue un rôle important dans ce système de contrôle;

17. invite les Etats membres à mettre en commun leurs moyens d'interception des

communications afin de renforcer l'efficacité de la PESD dans les domaines du

renseignement, de la lutte contre le terrorisme, la prolifération nucléaire ou le trafic

international de stupéfiants, dans le respect des dispositions de protection de la vie privée

des citoyens et de confidentialité des communications des entreprises, sous le contrôle du

Parlement européen, du Conseil et de la Commission;

18. invite les États membres à conclure avec les pays tiers une convention visant à renforcer la

protection de la vie privée des citoyens de l'Union, convention dans laquelle toutes les

parties s'engagent à ce que, en cas d'interception pratiquée par l'une d'entre elles dans un

autre pays signataire, la première informe ce dernier des actions envisagées;

en ce qui concerne les mesures de lutte contre l'espionnage économique

19. invite les États membres à examiner si des dispositions du droit européen et international

permettraient de lutter contre l'espionnage économique et la corruption visant à obtenir des

marchés, notamment si une réglementation dans le cadre de l'OMC serait possible, qui

tiendrait compte des distorsions de concurrence causées par de telles pratiques, par

exemple en prévoyant la nullité de tels marchés; invite les États-Unis, l'Australie, la

Nouvelle-Zélande et le Canada à se joindre à cette initiative;

20. invite les Etats membres à s'engager à inclure dans le traité CE une clause interdisant

PE 305.391

20/202

RR\445698FR.doc

FR

l'espionnage économique et à ne pas pratiquer l'espionnage économique entre eux,

directement ou sous couvert d'une puissance étrangère qui pourrait intervenir sur leur sol,

et à ne pas autoriser une puissance étrangère à mener des activités d'espionnage à partir du

territoire d'un État membre de l'Union, afin de respecter l'esprit et la lettre du traité CE;

21. invite les États membres à s'engager, au moyen d'un instrument clair et contraignant, à ne

pas pratiquer l'espionnage économique, proclamant ainsi le respect de l'esprit et de la lettre

du traité CE; demande aux États membres de transposer ce principe contraignant dans leur

législation nationale régissant les services de renseignements;

22. invite les États membres et le gouvernement des États-Unis à nouer un dialogue franc sur

la collecte de renseignements économiques;

en ce qui concerne l'application du droit et le contrôle de celle-ci

23. lance un appel aux parlements nationaux qui ne disposent pas d'organe de contrôle

parlementaire des services de renseignements pour qu'ils se dotent d'un tel organe;

24. invite les organes de contrôle nationaux des services secrets à accorder une grande

importance, dans l'exercice de leur pouvoir de contrôle, à la protection de la vie privée, que

la surveillance concerne les ressortissants nationaux, les citoyens d'autres États membres

de l'UE ou ceux de pays tiers;

25. invite les États membres à s'assurer que leurs dispositifs de renseignements ne sont pas

utilisés abusivement pour collecter des renseignements dans le cadre de la concurrence, au

mépris de l'obligation de loyauté des États membres ainsi que de l'idée d'un marché unique

fondé sur la libre concurrence;

26. invite l'Allemagne et le Royaume-Uni à subordonner l'autorisation d'interception, sur leur

territoire, de communications par les services de renseignements des États-Unis à la

condition que cela se fasse dans le respect de la Convention relative aux droits de l'homme,

c'est-à-dire conformément au principe de proportionnalité, que la base juridique soit

accessible et que les effets soient prévisibles pour les personnes et qu'un contrôle efficace

soit prévu, étant donné qu'ils sont responsables de la conformité avec les droits de l'homme

des activités de renseignements autorisées ou tolérées sur leur territoire;

en ce qui concerne la promotion de la protection des citoyens et des entreprises

27. invite la Commission et les États membres à informer les citoyens et les entreprises qu'il

est possible que leurs communications internationales soient, dans certaines circonstances,

interceptées; demande instamment que cette information s'assortisse d'une assistance

pratique en matière de conception et de mise en oeuvre de mesures de protection globales,

englobant la sécurité des techniques d'information;

28. invite la Commission, le Conseil et les États membres à élaborer et à appliquer une

politique efficace et active en matière de sécurité de la société de l'information; demande

instamment que, dans le cadre de cette politique, une attention particulière soit accordée à

la sensibilisation de tous les utilisateurs des systèmes de communication modernes en ce

RR\445698FR.doc 21/202

PE

305.391

FR

qui concerne la protection des informations confidentielles; demande en outre que soit mis

en place un réseau européen coordonné d'organismes capables de fournir une assistance

pratique en matière de conception et de mise en oeuvre de stratégies de protection globale;

29. invite la Commission et les États membres à élaborer des mesures de promotion, de

développement et de fabrication de matériels et de logiciels de cryptage européens et

surtout à soutenir les projets visant à développer des logiciels de cryptage conviviaux dont

le texte-source soit publié;

30. invite la Commission et les États membres à promouvoir des projets de logiciels dont le

texte-source soit publié, étant donné qu'il s'agit là de la seule manière de garantir qu'ils ne

comportent pas de "backdoors" ("open-source software");

31. invite la Commission et les États membres à promouvoir des projets de logiciels dont le

texte-source soit publié, étant donné qu'il s'agit là de la seule manière de garantir qu'ils ne

comportent pas de "backdoors" ("open-source software"); invite la commission à définir

une qualification du niveau de sécurité des logiciels destinés à l'échange de

correspondances électroniques en plaçant les logiciels dont le code source n'est pas publié

dans la catégorie la moins fiable;

32. invite les institutions européennes et les administrations publiques des États membres à

recourir systématiquement au cryptage du courrier électronique afin de faire de celui-ci la

règle, à terme;

33. invite les institutions communautaires et les administrations publiques des États membres à

prévoir la formation de leur personnel et la familiarisation de celui-ci avec les nouvelles

technologies et les techniques de cryptage en organisant les stages et les cours de formation

nécessaires;

34. demande que la situation des pays candidats fasse l'objet d'une attention particulière;

demande que ceux-ci soient aidés s'ils ne sont pas en mesure de se doter des moyens de

protection nécessaires faute d'indépendance technologique;

en ce qui concerne d'autres démarches

35. invite les entreprises à coopérer davantage avec les services de contre-espionnage, à leur

signaler les attaques extérieures relevant de l'espionnage économique, afin d'accroître leur

efficacité;

36. invite la Commission à faire réaliser une analyse de sécurité destinée à préciser ce qui doit

être protégé et à faire élaborer un schéma de protection;

37. invite la Commission à actualiser son système de cryptage, une modernisation s'imposant

d'urgence, et demande à l'autorité budgétaire (Conseil et Parlement) de prévoir les moyens

financiers à cette fin;

38. invite sa commission compétente à élaborer un rapport d'initiative sur la sécurité et la

protection du secret dans les institutions européennes;

39. invite la Commission à assurer la protection des données dans le contexte du traitement

PE 305.391

22/202

RR\445698FR.doc

FR

interne de celles-ci et à renforcer la protection des documents non accessibles au public;

40. invite la Commission et les États membres à investir, dans le cadre du 6

e

programme de

recherche, dans les nouvelles technologies de cryptage et de décryptage;

41. demande qu'en cas de distorsion de concurrence due à des aides d'État ou à un recours

abusif à l'espionnage économique, les États préjudiciés informent les autorités et les

organes de contrôle de l'État d'origine de ces activités pour qu'il soit mis fin à celles-ci;

42. invite la Commission à proposer la création, en coopération étroite avec les entreprises et

les États membres, d'un réseau européen et coordonné de centres de conseil, notamment

dans les États membres qui ne possèdent pas de tels organes, en matière de sécurité de

l'information dans les entreprises qui, à côté de la sensibilisation, aurait pour mission

d'apporter une aide pratique;

43. estime opportun d'organiser un colloque non limité à l'Union sur la protection de la vie

privée face à la surveillance des télécommunications afin de créer une plate-forme

permettant aux ONG d'Europe, des États-Unis et d'autres pays d'examiner les aspects

transfrontaliers et internationaux et de coordonner les activités et démarches;

44. charge sa Présidente de transmettre la présente résolution au Conseil et à la Commission,

ainsi qu'au secrétaire général et à l'Assemblée parlementaire du Conseil de l'Europe, aux

gouvernements et aux parlements des États membres et des pays candidats, des États-Unis,

d'Australie, de Nouvelle-Zélande et du Canada.

RR\445698FR.doc 23/202

PE

305.391

FR

EXPOSÉ DES MOTIFS

1. Introduction

1.1. Motif de la constitution de la commission

Le 5 juillet 2000, le Parlement a décidé de constituer une commission temporaire sur le système

ECHELON. À la base de sa décision, le débat auquel donnait lieu l'étude que le STOA

commandée sur le système appelé ECHELON

présentée à l'occasion d'une audition de la commission des libertés et des droits des citoyens, de

la justice et des affaires intérieures ayant pour thème l'Union européenne et la protection des

données.

1.2. Affirmations formulées dans les deux études du STOA sur un

système d'interception mondial appelé ECHELON

1.2.1. Premier rapport du STOA de 1997

Dans un rapport ayant pour thème l'évaluation des techniques de contrôle politique, dont le

STOA avait, au nom du Parlement européen, confié en 1997 la réalisation à la Fondation Omega,

une description du système ECHELON est aussi proposée au chapitre "Réseaux nationaux et

internationaux d'interception des communications". L'auteur de l'étude y affirme que toutes les

communications électroniques, téléphoniques et par fax en Europe sont quotidiennement

interceptées par la NSA (Service américain de renseignement extérieur)

. Ce rapport a attiré

l'attention de toute l'Europe sur l'existence d'ECHELON, réputé être un système d'interception

polyvalent à l'échelle mondiale.

1.2.2. Rapports du STOA de 1999

Pour en apprendre davantage sur ce thème, le STOA commanda en 1999 une étude en cinq

parties, portant sur le développement des techniques de surveillance et les risques d'utilisation

abusive d'informations économiques. Le volume 2/5, qui est de la main de Duncan Campbell, est

consacré à l'étude des capacités de renseignement actuelles et en particulier du fonctionnement

d'ECHELON

.

2

STOA (Évaluation des choix scientifiques et techniques), service de la Direction générale des études du

Parlement européen qui confie des travaux de recherche à l'extérieur, à la demande des commissions. Les études

ne font pas l'objet d'une vérification scientifique.

3

Duncan Campbell, The state of art in communications intelligence (COMINT) of automated processing for

intelligence purposes of intercepting broadband multilanguage leased or common carrier system, and its

applicability to COMINT argeting and selection, including speech recognition dans PE 168.184 (octobre 1999).

4

Steve Wright, Une évaluation des techniques de contrôle politique, étude intérimaire STOA, PE 166.499 (1998),

p. 20.

5

Duncan Campbell, Der Stand der Dinge der Fernmeldeaufklärung (COMINT) in der automatisierten

Verarbeitung zu nachrichtendienstlichen Zwecken von überwachten mehrsprachigen

Breitbandmietleitungssystemen und den öffentlichen Leitungsnetzen und die Anwendbarkeit auf die

Zielbestimmung und -auswahl von COMINT einschließlich der Spracherkennung, dans PE 168.184 (octobre

1999).

PE 305.391

24/202

RR\445698FR.doc

FR

Une affirmation contenue dans ce rapport devait susciter un émoi particulier: ECHELON ne

poursuivrait plus l'objectif qui était le sien au départ, à savoir la défense contre l'Est, et serait

désormais un instrument d'espionnage économique. Cette thèse est étayée dans le rapport par des

exemples d'espionnage économique présumés, qui auraient été la cause de préjudices notamment

pour Airbus et Thomson CFS. Campbell s'appuie sur des informations fournies par la presse

américaine

.

À la suite de l'étude du STOA, ECHELON a fait l'objet de discussions dans quasiment tous les

parlements des États membres; en France et en Belgique, des rapports ont même été établis à ce

sujet.

1.3. Mandat de la commission

Par sa décision portant constitution d'une commission temporaire, le Parlement européen a

également fixé son mandat

. Aux termes de celui-ci, la commission temporaire est chargée de:

"

- vérifier l'existence du système d'interception des communications connu sous le nom

d'Echelon et dont l'activité est décrite dans le rapport STOA sur le développement des

technologies de surveillance et le risque d'abus d'informations économiques;

- vérifier la compatibilité d'un tel système avec le droit communautaire, en particulier

l'article 286 du traité CE et les directives 95/46/CE et 97/66/CE, et avec l'article 6,

paragraphe 2, du traité sur l'Union européenne, sur la base des questions suivantes:

- les droits des citoyens européens sont-ils protégés contre les activités des services

secrets?

- le cryptage constitue-t-il une protection adéquate et suffisante pour protéger la vie privée

des citoyens ou faut-il prendre des mesures complémentaires et, dans l'affirmative, de

quel ordre?

- comment renforcer la prise de conscience des institutions européennes à l'égard des

risques suscités par ces activités, et quelles mesures peut-on prendre?

- vérifier si l'interception des communications au niveau mondial fait courir des risques à

l'industrie européenne,

- proposer, le cas échéant, des initiatives politiques et législatives."

6

Raytheon Corp Press release, http://raytheon.com/sivam/contract.html; Scott Shane, Tom Bowman, America's

Fortress of Spies, Baltimore Sun, 3.12.1995.

7

Résolution du Parlement européen du 5 juillet 2000, B-5 0593/2000, JO C 121/131 du 24.4.2001.

RR\445698FR.doc 25/202

PE

305.391

FR

1.4. Pourquoi n'avoir pas opté pour une commission d'enquête?

Si le Parlement européen opta donc pour la constitution d'une commission temporaire, c'est que

la constitution d'une commission d'enquête n'est possible qu'aux fins d'examiner des violations

du droit communautaire dans le cadre du traité CE (article 193 TCE) et que dès lors, une

commission d'enquête ne peut se saisir que des matières qui y sont visées. Les domaines qui

ressortissent au titre V (PESC) et au titre VI TUE (Coopération policière et judiciaire en matière

pénale) sont exclus. De plus, selon la décision interinstitutionnelle

, une commission d'enquête

ne peut exercer les droits spécifiques qui sont les siens en matière d'audition et de consultation

des dossiers que dans le cas où des motifs de secret ou de sécurité publique ou nationale ne s'y

opposent pas, ce qui empêche d'inviter des membres des services secrets à comparaître. De

même, une commission d'enquête ne peut étendre ses travaux à des pays tiers, dès lors que, par

définition, ceux-ci ne peuvent violer le droit de l'Union européenne. Comme la constitution d'une

commission d'enquête aurait impliqué des limites quant au travail de fond, sans donner des droits

supplémentaires, la majorité des députés au Parlement européen a rejeté cette solution.

1.5. Méthode et plan de travail

Pour pouvoir exercer pleinement et entièrement son mandat, la commission a opté pour la

procédure suivante. Un programme de travail, proposé par votre rapporteur et adopté par la

commission, dressait une liste des grands thèmes concernés:

1.

connaissances sûres relatives à ECHELON,

2.

discussion dans les parlements et gouvernements nationaux,

3.

services de renseignement et activités de ceux-ci,

4.

systèmes de communication et possibilité de les intercepter,

5. cryptage,

6.

espionnage économique,

7.

objectifs de l'espionnage et mesures de protection, et

8.

cadre juridique et protection de la sphère privée,

9.

conséquences sous l'angle des relations extérieures de l'UE.

Ces thèmes ont ensuite été étudiés au cours de différentes réunions, l'ordre de leur examen étant

dicté par des points de vue pratiques et non par la plus ou moins grande importance attachée à

chacun d'eux. Pour préparer chacune des réunions, votre rapporteur a consulté et exploité de

façon systématique la documentation existante. Compte tenu des nécessités liées à l'examen du

point concerné, furent invités aux différentes réunions des représentants des administrations

nationales (et notamment des services secrets) ainsi que des parlements nationaux, qui sont les

organes de contrôle des services secrets, tout comme des experts juridiques et des experts dans

les domaines des techniques de communication et d'interception, de la sécurité des entreprises et

des techniques de cryptage, experts appartenant tant au monde scientifique qu'au monde des

affaires. Des journalistes qui avaient effectué des travaux de recherche sur ce thème furent

également invités. En règle générale, les réunions étaient publiques, ce qui n'empêche que le huis

clos a également été décidé, quand il pouvait être utile pour obtenir des informations. De plus, le

8

Décision du Parlement européen, du Conseil et de la Commission, du 19 avril 1995, portant modalités d'exercice

du droit d'enquête du Parlement européen (95/167/CE, Euratom, CECA), art. 3, paragraphes 3, 4 et 5.

PE 305.391

26/202

RR\445698FR.doc

FR

président de la commission et votre rapporteur se sont rendus, ensemble, à Londres et à Paris,

pour y rencontrer des personnes, qui, pour différentes raisons, ne pouvaient pas participer aux

réunions de la commission, mais qu'il semblait toutefois utile d'associer aux travaux de celle-ci.

Pour les mêmes raisons, le bureau de la Commission, les coordinateurs et votre rapporteur se

sont rendus aux États-Unis. Par ailleurs, votre rapporteur a également eu de nombreux entretiens

individuels, parfois confidentiels.

1.6. Caractéristiques attribuées au système ECHELON

Le système désigné sous le nom de code "ECHELON", se distingue des autres systèmes de

renseignement par le fait qu'il présente deux caractéristiques lui conférant un niveau de qualité

tout particulier.

La première qu'il est réputé avoir, c'est la capacité d'exercer une surveillance pour ainsi dire

totale. Par l'intermédiaire surtout de stations de réception satellitaire et de satellitesespions,

toute communication d'une personne transportée sur n'importe quel support téléphone,

téléscripteur, réseau Internet ou courrier électronique peut être interceptée aux fins de prendre

connaissance de son contenu.

La deuxième, c'est que le système "ECHELON" exerce ses activités à l'échelle planétaire grâce à

la coopération de plusieurs États (Royaume-Uni, États-Unis, Canada, Australie et Nouvelle-

Zélande), ce qui constitue un plus par rapport aux systèmes nationaux: les pays parties au

système ECHELON (pays UKUSA)

peuvent se partager l'utilisation de leurs installations

d'interception, les tâches en résultant et les renseignements obtenus. Cette coopération

internationale est justement essentielle pour la surveillance à l'échelle mondiale des

communications par satellite, car elle seule permet, dans les communications internationales,

d'intercepter les deux parties d'une conversation. Il est parfaitement évident que compte tenu de

leurs dimensions, des stations de réception satellitaire ne peuvent être construites sur le territoire

d'un pays sans son assentiment. L'accord réciproque et la coopération dans une mesure plus ou

moins grande de plusieurs pays situés en différents points du monde est en l'occurrence

indispensable.

9

V. chapitre 5, point 5.4.

RR\445698FR.doc 27/202

PE

305.391

FR

Les risques que pourrait présenter, pour la sphère privée et les milieux économiques, un système

du type ECHELON ne résultent pas uniquement du très grand potentiel de ce système de

surveillance, mais procèdent bien davantage du fait qu'il fonctionne dans un espace qui échappe,

pour l'essentiel, à toute règle juridique. Un système d'interception des communications

internationales ne vise pas la plupart du temps les habitants du pays qui l'exploite. De par son

statut d'étranger, la personne dont les messages sont interceptés ne dispose ainsi d'aucune

protection juridique intérieure. Aussi, l'individu est-il entièrement à la merci du système. Dans ce

domaine, le contrôle parlementaire est également insuffisant, dès lors que les électeurs, qui

partent du principe qu'ils ne sont pas concernés et que "seules" sont concernées des personnes à

l'étranger, ne manifestent pas un intérêt particulier pour cette question, et que pour les élus, ce

qui compte avant tout, ce sont les intérêts de leurs électeurs. Aussi ne faut-il pas s'étonner que les

auditions sur les activités de la NSA, qui ont eu lieu au sein du Congrès américain, aient porté

uniquement sur la question de savoir si des citoyens américains étaient également victimes de ce

système, dont l'existence même n'a pas suscité de véritables réserves. Il est dès lors d'autant plus

nécessaire d'engager un débat en la matière à l'échelle européenne.

PE 305.391

28/202

RR\445698FR.doc

FR

2. Activité des services de renseignements extérieurs

2.1. Introduction

Pour garantir la sécurité de l'État, la plupart des gouvernements font appel non seulement à la

police mais aussi aux services de renseignement. Ceux-ci, dès lors que leur activité est, la plupart

du temps, secrète, sont également appelés services secrets. Ces services ont pour mission:

de recueillir des informations permettant de parer à tout danger pour la sécurité de l'État,

de se livrer, en règle générale, au contre-espionnage,

de parer aux risques susceptibles de menacer les forces armées, et

de recueillir des informations sur des développements à l'étranger.

2.2. Que faut-il entendre par espionnage?

Pour les gouvernements, il est essentiel de recueillir et d'exploiter de façon systématique des

informations sur certains développements dans d'autres pays. Ce qu'ils recherchent en

l'occurrence, ce sont des bases pour des décisions à prendre dans le domaine des forces armées,

de la politique étrangère, etc. Aussi se sont-ils dotés de services de renseignement extérieur.

Dans un premier temps, ces services s'emploient à exploiter systématiquement des sources

d'information librement accessibles. D'après ce qui lui a été dit, votre rapporteur considère que

cette activité représente en moyenne au moins 80 % de l'activité des services de renseignement

.

Il n'empêche que des informations particulièrement importantes dans ces domaines sont tenues